Palmarès des cyber-attaques industrielles 2012 (ou pas)

Y-a-t’il eu des cyber-attaques sur des infrastructures critiques depuis Stuxnet ? Je parle d’attaques capable de détruire des équipements, causer des accidents industriels, voire tuer des gens… par opposition au « simple » vol ou corruption de données.

Oui, si on en croit certains blogs, quelques annonces reprises par la presse, voire une récente alerte de l’ANSSI : en voici un palmarès.

Le piratage du système d’adduction d’eau de Springfield

Mi-novembre 2011, Joe Weiss, une source fiable, annonce une attaque informatique venant de Russie sur un système d’adduction d’eau de l’Illinois, et s’alarme que l’information n’ait pas été reprise par les autorités fédérales américaines (DHS, CERT-ICS).

Rapidement les informations apparaissent confuses. Oui une pompe a été détruite, mais était-ce vraiment du fait d’une attaque ? On découvre en effet que la connexion venant de Russie (plusieurs mois avant selon les logs), est finalement liée à un accès légitime d’un sous-traitant en vacances…

En fait après un buzz initial assez important, les media sérieux comme le Washington Post ont corrigé le tir. Le fait est que les attaques en question étaient possibles, donc l’alerte était crédible (enfin, si on considère crédible que quelqu’un avait un mobile pour faire tomber en panne une pompe à Sprinfield, sauf dans un épisode des Simpsons bien sûr !). D’ailleurs même le CLUSIF s’est fait avoir avec un intervenant officiel (Cf lien page 123) qui début 2012 présentait encore l’histoire comme une vraie attaque !

Cyber-attaque d’un réseau ferroviaire aux USA

Je reprends directement un extrait du texte d’un article de Rue89 : en janvier dernier, on apprenait que le système de gestion du trafic ferroviaire d’une ligne du Nord-Ouest du pays avait été attaqué, occasionnant des retards. Une porte-parole de l’Association des réseaux ferrés américains a ensuite expliqué que la note comportait de nombreuses erreurs et que l’attaque ne visait pas le réseau directement.

Les attaques massives de systèmes SCADA en Israël

En début d’année, les informations d’un lot de cartes de paiement israéliennes ont été publiées sur internet. L’état a menacé les attaquants (l’équipe d’un certain OxOmar) de détention. En représailles, les mêmes ont lancé des attaques de déni de service contre les sites d’El Al (compagnie aérienne) et le site de la bourse de Tel Aviv.

Dans la foulée des anonymes publient des informations sur des systèmes SCADAs israéliens critiques et vulnérables (adresses IP) avec encouragement de les attaquer : vue l’ambiance, cela a été pris très au sérieux, en tous cas par de très nombreux médias.

Cet article en anglais a été rédigé par un professionnel de la sécurité qui a vérifié les systèmes correspondants aux adresses IP, pour s’apercevoir rapidement que c’était du flan : il y avait en effet quelques systèmes SCADAs, mais dont les systèmes n’était ni sensibles ni vulnérables…

Les attaques répétées et continues de gazoducs aux USA

Au printemps 2012 ont fleuri de nombreux articles (USA Today, Christian Science Monitor, CNN), sur des séries d’attaques informatique contre les réseaux de gazoducs nord-américain, mettant à risque l’approvisionnement des USA en énergie !

Ca fait vraiment peur, surtout si on se rappelle que l’un des premiers accidents industriels dû à la défection de systèmes de contrôle industriel, avait justement impacté un gazoduc, qui en explosant (problème de régulation de pression) avait tué 3 personnes et causé de gros dégâts.

Explosion du gazoduc de Belligham aux USA, en 1999

De plus, en février 2012, Eric Byres avait écrit un article prédisant que les prochaines cyber-attaques se feraient contre les systèmes SCADA (contrôle-commande) des secteurs des industries du pétrole et du gaz…

Evidemment on avait l’impression que quelqu’un cherchait à faire un scénario à la Die Hard 4 (voir le film pour comprendre ![]() ).

).

En réalité il s’agissait d’une attaque de vol de données « standard » : pièces jointes ou liens à cliquer dans des emails, installation d’un logiciel malveillant sur le poste, récupération et exfiltration de données.

Bien sûr cela pouvait être une première étape pour préparer une attaque contre les systèmes industriels, mais aussi avoir beaucoup d’autre buts.

In fine, pas de démenti, de correctif, simplement le soufflet s’est dégonflé et le sujet a disparu des radars…

La cyber-attaque de la centrale de Three Miles Island

Alerte sur les téléscripteurs : la centrale nucléaire de Three Miles Island, célèbre depuis qu’elle a inauguré en 1979 la série des accidents nucléaires avec fonte de cœur, se serait mis en arrêt d’urgence du fait d’un soucis au niveau des systèmes de contrôle-commande, peut-être une cyber-attaque.

Voici le communiqué de l’ANSSI daté de fin septembre 2012 : ETATS-UNIS – Un dysfonctionnement informatique provoque l’arrêt inopiné de la centrale nucléaire de Three Mile Island : l’avarie d’une des pompes de refroidissement a entraîné l’arrêt automatique de la centrale, s’accompagnant d’un intense dégagement de vapeur d’eau d’après la société exploitant la centrale.

Et de citer une annonce de Reuters et un article du Chicago Tribune. Le communiqué ne parle pas explicitement d’attaque informatique… mais le rôle de l’ANSSI est d’alerter sur la sécurité des SIs, pas sur les pannes « normales » !

Problème : les documents américains cités ne parlent absolument pas d’incident informatique, mais d’arrêt normal et contrôlé suite à une panne de pompe ! Le rédacteur français de l’alerte lit-il mal l’anglais ou était-il si impatient de communiquer sur une possible attaque informatique d’une centrale nucléaire, qu’il n’a pas pris le temps de vérifier ?

Le cas Telvent et le SCADA OASyS

Septembre 2012, les dépêches annoncent une attaque informatique touchant des SCADAs de pilotage du smart grid de la société Schneider : on s’inquiète ! Des données ont effectivement été volées chez Telvent (filiale Schneider), par des Chinois apparemment (encore !), concernant ce produit visant le marché des Smart Grids (systèmes de gestion automatique des réseaux électriques – dont effectivement la sécurité fait polémique).

Les journalistes du MagIt n’hésitent pas à écrire « L’attaque ne manque pas de rappeler le cas Stuxnet : ce malware qui semble avoir été développé précisément pour détruire une partie des centrifugeuses de l’usine d’enrichissement d’uranium de Natanz (Iran) via un dérèglement du système de contrôle de ces équipements. Sous l’éclairage de ce précédent, Telvent apparaît comme un maillon dans une chaîne d’attaque potentiellement plus vaste et visant, à travers la filiale de Schneider, ses clients finaux. »

Voilà de quoi assurer que l’article sera lu et repris (c’est réussi), alors qu’il n’y a là que spéculations et extrapolations !

La « cyber-guerre » des pays du golfe

Résumé en trois épisodes :

- en avril on apprend que le principal terminal pétrolier iranien a dû se déconnecter d’internet pour cause d’attaque informatique détruisant les données de postes informatiques (virus « Wiper »). C’est peut-être d’ailleurs ce qui conduira à faire d’autres analyses permettant en mai de découvrir l’attaque « Flame » : décidément l’Iran est un terrain de jeu pour plusieurs équipes de hackers, les attaquent se poursuivant apparemment selon LeMagIT.

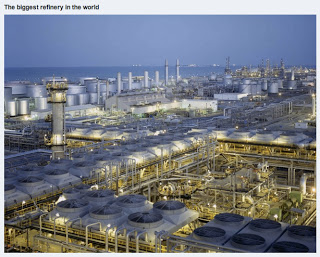

- en juillet, le virus « Shamoon » qui s’est installé sur 30,000 (trente mille) postes informatiques d’Aramco (la compagnie pétrolière nationale d’Arabie Saoudite) écrase simultanément les données, Windows, et le secteur de boot de tous ces postes. Le fait que le code du virus soit « mal écrit« , n’utilise pas de faille 0-day (comme Stuxnet) mais uniquement des mauvaises configurations de la sécurité chez Aramco, et autres indices, a amené les analystes de Kaspersky et autres de suggérer qu’il s’agit d’activistes anti-américains, pas forcément d’une attaque d’un état. D’autres analyses sérieuses pointent cependant du doigt l’Iran, car ils ont les moyens, des hackers (éventuellement empruntés au Hezbollah libanais), et des infiltrés chez Aramco (ah les clés USB !).

- fin août, ce sont les terminaux méthaniers du Qatar (Rasgas) qui sont visés par une attaque similaire (à cette date on n’a pas encore de confirmation – Shamoon aussi ? autre chose ?)

Dans chaque cas, les sociétés visées ont indiqué que les systèmes informatiques industriels de pilotage des terminaux ont été épargnés, et que seuls les PCs de bureautique ont été touchés. Eric Byres cependant n’hésite pas à rappeler que cela prouve que les infrastructures énergétiques sont visées, et donc que la sécurisation des réseaux industriels reste essentielle (rappelons qu’il travaille pour une société qui vend de telles solutions !)

Conclusion

Toutes ces alertes étaient donc au mieux extrapolées ou exagérées, au pire fausses. Reprises par des médias et des acteurs a priori fiables, il a fallu quelquefois un peu de temps pour s’en rendre compte.

En réaction, certains médias n’hésitent pas à publier des articles sur le thème « la cyberguerre est un mythe », comme slate.fr par exemple. L’article a été rapidement contredit car il est sorti juste avant les attaques de terminaux pétroliers en Iran, les révélations des USA concernant leur paternité de Stuxnet et Flame, les attaques de cet été contre l’Arabie Saoudité et le Qatar, et les articles indiquant que la Chine est bien à l’origine de nombreuses attaques. Dommage que slate.fr n’ait pas jugé opportun de publier un correctif de leur jugement un peu hâtif…

On voit donc que le mal est fait : à force de faire mousser de fausses cyber-attaques sur les sites industriels, un certain scepticisme s’est installé !

Heureusement les politiques commencent à éprouver le besoin de confirmer le sérieux de la situation, comme le sénateur Lieberman (président du comité Homeland Security) aux USA, ou le rapport Bockel en France. Il demeure que la compréhension de la situation reste approximative : le lien donné ci-dessus pour les USA est en fait une lecture critique de la prise de conscience (le fait que des SCADAs soient visibles via l’outil internet shodan n’est pas le principal problème), et en France, la dénonciation maladroite des seuls équipementiers chinois n’est pas non plus à la hauteur de l’enjeu.

Tags: ANSSI, Cyberguerre, Flame, Industriel, SCADA, Virus