La configuration des centrifugeuses de Natanz

Le blog de Ralph Langer reçoit relativement peu de mises à jour de son auteur, connu comme étant l’expert incontesté de Stuxnet, mais à chaque fois c’est bien intéressant !

Ses deux derniers articles relatent un fait qui a peut-être contribué à la préparation du l’attaque présumée contre les sites iraniens, mais, au-delà, devraient interpeler tous les professionnels en charge de la protection de l’information.

Le premier article présente une photo publiée en 2008 sur le site internet de la présidence iranienne :

Pour les professionnels des systèmes de contrôle-commande, ce qui est intéressant c’est ce qui figure sur les écrans, visibles en partie, au premier plan :

Vous vouliez avoir des détails sur l’installation d’enrichissement d’uranium de Natanz : le nombre de centrifugeuses, leur organisation, comment elles sont contrôlées ?

Le service communication de la présidence iranienne vous l’offre sur un plateau !

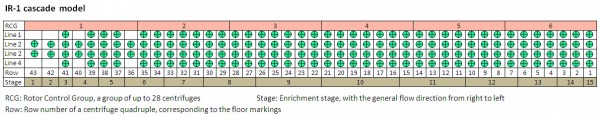

En effet, l’article de Ralph (dont cet article n’est guère qu’une traduction sans valeur ajoutée, mais il n’y avait pas besoin d’en rajouter) nous explique que l’analyse est relativement facile : on trouve ici l’organisation en « cascades » et les différents étages d’enrichissement : les centrifugeuses sont connectées en série, l’une derrière l’autre, pour enrichir à chaque étape un peu plus l’uranium.

D’autres personnes ayant travaillé à l’analyse, notamment en reconstituant l’affichage, Ralph a écrit un second billet qui présente la reconstitution fidèle de l’installation :

« So what? » : à quoi ça sert ?

Eh bien, Ralph et ses équipes ont fait une analyse détaillée du code de Stuxnet, et ont constaté, voilà quelques temps déjà, que le logiciel malveillant n’activait l’injection de code dans les automates S7 de Siemens, qu’à la condition de détecter sur le réseau local une certaine configuration d’automates et de centrifugeuses.

Or justement, Stuxnet s’active pour la combinaison exacte correspondante à la configuration reconstituée ci-dessus : étonnant, non ?

Conclusion(s)

Concernant Stuxnet, ses objectifs, et sa construction, chaque nouvelle révélation ne fait que confirmer les conjectures émises dès fin 2010 par Ralph Langer, et début 2011 par le New York Times (voir les articles correspondant sur ce site). Il va falloir finir par y croire : oui une cyber-attaque extrêment sophistiquée a visé la filière atomique iranienne, et est parvenu à infliger de réels dégats.

Concernant les personnes en charge de la sécurité des systèmes d’information : il est vraiment temps de prendre au sérieux les fuites d’informations (DLP dans le jargon) notamment via photos, tellement faciles à prendre par les téléphones mobiles.

A l’entrée de nombreux sites sensibles (militaires, nucléaires…), des consignes sont affichées pour interdire l’entrée avec des appareils de prise de vue – cela fait sourire tout le monde car tout le monde y entre (et sort) avec son téléphone mobile de dernière génération…