Sécurité Internet

Le CERT-FR signale une recrudescence d’activité Emotet en France dans son bulletin d’alerte 2020-ALE-019. Il s’agit d’une nouvelle forme d’attaque : le détournement des fils de discussion des courriels (email thread hijacking technique).

Cette nouvelle forme d’attaque est particulièrement [...] Lire la suite

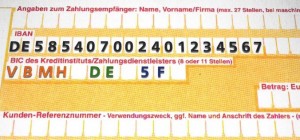

La méthode n’est pas nouvelle, mais nous observons une recrudescence de TPE et PME victimes de cette arnaque, qui peut leur faire perdre plusieurs dizaines de milliers d’euros !

La méthode n’est pas nouvelle, mais nous observons une recrudescence de TPE et PME victimes de cette arnaque, qui peut leur faire perdre plusieurs dizaines de milliers d’euros !

Certaines solutions de sécurité développées pour l’IT peuvent être utilisées pour l’OT (Operational Technology), mais à condition d’être adaptées. Au vu des derniers événements, en particulier le hack hardware « Supermicro », on peut se demander si l’inverse ne serait pas une [...] Lire la suite

Certaines solutions de sécurité développées pour l’IT peuvent être utilisées pour l’OT (Operational Technology), mais à condition d’être adaptées. Au vu des derniers événements, en particulier le hack hardware « Supermicro », on peut se demander si l’inverse ne serait pas une [...] Lire la suite

Reprise d’activité de ce blog ! Et comme premier billet, un retour sur Wannacry et surtout notPetya, attaques ayant réussi l’exploit de causer des centaines de millions d’euros de perte suite à l’interruption de lignes de productions dans des usines [...] Lire la suite

Reprise d’activité de ce blog ! Et comme premier billet, un retour sur Wannacry et surtout notPetya, attaques ayant réussi l’exploit de causer des centaines de millions d’euros de perte suite à l’interruption de lignes de productions dans des usines [...] Lire la suite

![]() Après 5 années, force est de constater que la fréquence des articles sur ce blog s’allonge, alors même que l’actualité s’emballe, et accapare le temps des auteurs.

Après 5 années, force est de constater que la fréquence des articles sur ce blog s’allonge, alors même que l’actualité s’emballe, et accapare le temps des auteurs.

Pour cette raison, ce blog est mis en sommeil, tout en restant ouvert [...] Lire la suite

Au vu des analyses que l’on peut lire dans la presse, cette faille dépasserait en ampleur la précédente star des medias (Heartbleed dans OpenSSL), et menacerait internet de congestion en cas de ver qui comme Slammer [...] Lire la suite

Au vu des analyses que l’on peut lire dans la presse, cette faille dépasserait en ampleur la précédente star des medias (Heartbleed dans OpenSSL), et menacerait internet de congestion en cas de ver qui comme Slammer [...] Lire la suite

La réponse est évidente, me direz-vous : il ne faut pas stocker en base de données le mot de passe, mais un hash de ce mot de passe, qui ne puisse pas être décrypté.

La réponse est évidente, me direz-vous : il ne faut pas stocker en base de données le mot de passe, mais un hash de ce mot de passe, qui ne puisse pas être décrypté.

Pourtant, je vais vous proposer de stocker [...] Lire la suite

Mois de la sécurité, Assises de la sécurité, révélations Snowden sur les pratiques de la NSA, failles Internet Explorer, projet de loi ANSSI : petit tour des actus de l’automne…

Mois de la sécurité, Assises de la sécurité, révélations Snowden sur les pratiques de la NSA, failles Internet Explorer, projet de loi ANSSI : petit tour des actus de l’automne…

Les conférences Black Hat et DEF CON à Las Vegas sont les événements cybersécurité de l’été aux USA, avec chaque année des douzaines d’interventions, y compris sur les systèmes industriels. Cet article analyse celles concernant la cybersécurité industrielle.

Les conférences Black Hat et DEF CON à Las Vegas sont les événements cybersécurité de l’été aux USA, avec chaque année des douzaines d’interventions, y compris sur les systèmes industriels. Cet article analyse celles concernant la cybersécurité industrielle.

Dans cet article je tente une explication claire et simple des « critères de classification de l’information », ou « critères DIC » (ou DICP).

Ces critères se retrouvent souvent en sécurité des SIs, quand il faut identifier et valoriser l’information (en jargon « cartographier [...] Lire la suite