Suite à une formation délivrée en mastère, j’ai conçu un QCM pour l’évaluation des acquis des étudiants.

Suite à une formation délivrée en mastère, j’ai conçu un QCM pour l’évaluation des acquis des étudiants.

Toi aussi tu peux évaluer ton niveau de connaissance en essayant de répondre aux questions ci-dessous. Les compétences testées sont à la fois réseau (IP sur Ethernet), cybersécurité et systèmes industriels, mais les réponses peuvent se trouver sur internet…

Les bonnes réponses seront fournies sur demande (utiliser le formulaire « Contact ») – mais seulement après que les étudiants aient répondu… Lire la suite »

Deux salons majeurs viennent d’avoir lieu en France : le Forum International de la Cybersécurité (Lille) et le salon Global Industrie (Lyon).

Deux salons majeurs viennent d’avoir lieu en France : le Forum International de la Cybersécurité (Lille) et le salon Global Industrie (Lyon).

Le sujet de la cybersécurité industrielle est à l’intersection des deux mondes mais c’est peu de dire que le focus n’était pas le même dans les deux salons.

Le CLUSIF (CLUb de la Sécurité de l’Information Français) publie un document qui s’adresse à l’ensemble des acteurs ayant à sécuriser un système industriel existant ou à venir.

Le CLUSIF (CLUb de la Sécurité de l’Information Français) publie un document qui s’adresse à l’ensemble des acteurs ayant à sécuriser un système industriel existant ou à venir.

(mise à jour Septembre 2021 : le guide est à présent accessible, cf plus bas)

Le CERT-FR signale une recrudescence d’activité Emotet en France dans son bulletin d’alerte 2020-ALE-019. Il s’agit d’une nouvelle forme d’attaque : le détournement des fils de discussion des courriels (email thread hijacking technique).

Cette nouvelle forme d’attaque est particulièrement vicieuse, et donc efficace. Pour l’illustrer, sauriez-vous déterminer quels sont les messages illégitimes dans ces extraits ? Précisons que vous connaissez à chaque fois l’expéditeur, et que vous êtes partie prenante du sujet évoqué : Lire la suite »

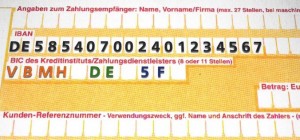

La méthode n’est pas nouvelle, mais nous observons une recrudescence de TPE et PME victimes de cette arnaque, qui peut leur faire perdre plusieurs dizaines de milliers d’euros ! Lire la suite »

La méthode n’est pas nouvelle, mais nous observons une recrudescence de TPE et PME victimes de cette arnaque, qui peut leur faire perdre plusieurs dizaines de milliers d’euros ! Lire la suite »

Malgré les efforts des constructeurs, les automates industriels sont loin d’avoir un niveau de sécurité satisfaisant. Trop peu d’entre eux font d’ailleurs l’effort de se lancer dans ce challenge. Si l’on ne peut pas avoir de composants sécurisés, que faire ?

Malgré les efforts des constructeurs, les automates industriels sont loin d’avoir un niveau de sécurité satisfaisant. Trop peu d’entre eux font d’ailleurs l’effort de se lancer dans ce challenge. Si l’on ne peut pas avoir de composants sécurisés, que faire ?

Quoi de neuf sur la norme ISA/IEC 62443?

Quoi de neuf sur la norme ISA/IEC 62443?

Son adoption croissante signifierait-elle que les problèmes dont souffrait la norme ISA/IEC 62443 sont réglés ?

Alors que les travaux de rédaction des cahiers sont en cours, faisons le point sur l’actualité plutôt riche de cette norme en cybersécurité.

Ce billet traite de l’actualité, et parle des failles VxWorks ‘Urgent/11′, d’une étude sur le retour d’expérience concernant les référentiels de cybersécurité industrielle, et des places disponibles pour une formation 1 journée « Cybersécurité industrielle » pour personnel expérimenté en sécurité des SI.

Ce billet traite de l’actualité, et parle des failles VxWorks ‘Urgent/11′, d’une étude sur le retour d’expérience concernant les référentiels de cybersécurité industrielle, et des places disponibles pour une formation 1 journée « Cybersécurité industrielle » pour personnel expérimenté en sécurité des SI.

Cela devient de fait le rendez-vous français de la rentrée sur le sujet de la cybersécurité industrielle, avec une participation croissante chaque année.

Cela devient de fait le rendez-vous français de la rentrée sur le sujet de la cybersécurité industrielle, avec une participation croissante chaque année.

Les inscriptions sont ouvertes pour cette journée qui se déroulera le 26 septembre à Paris à proximité de la gare de Lyon, ce qui est un plus !

Pourquoi il faut arrêter de diffuser les failles génériques

Pourquoi il faut arrêter de diffuser les failles génériques

Les annonces concernant des vulnérabilités très larges se multiplient, contribuant à embrouiller encore plus la situation des SI industriel et orientant vers des solutions non pertinentes. Faux problème, vraie confusion : pourquoi faut-il arrêter avec ces « fake vulns » ?