Quels sont les référentiels (utiles) de sécurité des SIs ?

Cet article présente les différents référentiels relatifs à la sécurité des SIs : les français, les internationaux et les nord-américains. Il présente les différents types de référentiels (guides, normes, études faisant référence, capitalisation et bilans, et autres documents utiles), et pour chaque type indique les principaux documents et donne des exemples.

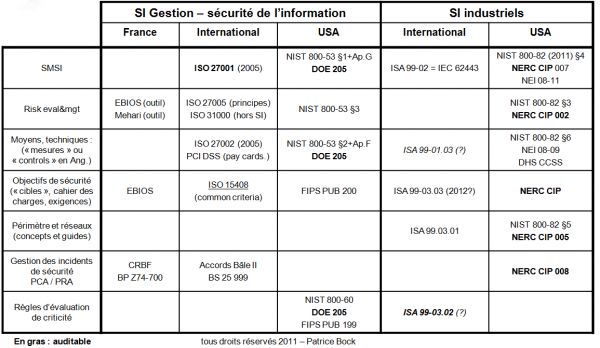

Un tableau présente synthétiquement ces principaux référentiels – il sera mis à jour en fonction des évolutions (et de vos éventuels et bienvenus commentaires).

A noter qu’il existe des référentiels de qualité dans d’autres pays et régions : Royaume-Uni, Suède, Japon au moins à ma connaissance – mais qui ne nous impactent a priori pas en France.

Un autre article présentera les référentiels spécifiques à la cyber-sécurité industrielle, qui feront l’objet, pour les plus intéressants d’entre eux, d’un article particulier pour chacun.

Les différents types de référentiels : les normes et les autres

Les référentiels ne sont pas tous des normes (‘standards’). Le « bestiaire » des référentiels peut se classer de la manière suivante :

- Guides ou recueils de bonnes pratiques (‘best practice’) :

- soit couvrent des aspects généraux ou organisationnels, telle la mise en œuvre d’un SMSI (ISA 99-02), les principes généraux d’une politique de sécurité (ISA 99-02 aussi, DOE 205-1-4…),

- soit sont focalisés sur des sujets spécifiques tels la détection d’intrusion (‘IDS’ NIST SP 800-94 par exemple) ou pare-feux (‘firewalls’, par exemple un bon ‘good practice guide’ du CPNI anglais sur les pare-feux en environnement SCADA ).

- Normes, avec plusieurs variantes :

- Définition de vocabulaire et de concepts (‘elements of language’, ‘terminology’), permettant d’établir un langage commun. C’est typiquement le cas de ISO 27001, et de ISA 99-01 – ce dernier introduisant de plus certains concepts tels ‘defense in depth’.

- Définition de vocabulaire pour la rédaction d’exigences de sécurité (ou « cahiers des charges »). Il y a ici peu d’exemples. Un document plus ou moins pertinent a été produit par le DHS, spécifiquement pour les environnements SCADA. Je n’ai pas constaté qu’il était utilisé. En réalité, quand il arrive que des clients formulent des exigences, il y a plutôt utilisation d’un vocabulaire « standard » de la sécurité informatique de gestion, avec références à ISO 2700x ou les NIST SP 800-53 ou 800-82. Une autre tentative avortée est l’ICS SPP (‘System Protection Profile’), menu par la même équipe que celle qui a finalisé 800-82, mais l’effort semble avoir été arrêté en 2006.

- Liste des mesures à mettre en œuvre (‘controls’) : allant du delà d’un guide de bonnes pratiques, ces documents définissent des obligations précises pour les organisations concernées. L’exemple type est NERC CIP, s’appliquant aux infrastructures critiques pour la production et distribution électrique en amérique du nord.

- Définition d’objectifs de sécurité mesurables (sur des points précis). La seule norme réellement pratiquée est ‘Common Criteria’. Common Criteria (CC) est un standard international (ISO/CEI 15408) pour la sécurité des systèmes d’information. Le nom complet du standard est ‘Common Criteria for Information Technology Security Evaluation’. En français, on emploie souvent l’expression Critères communs. Permet de définir des exigences et des niveaux de sécurité sur une échelle à sept niveaux (ex : la diode réseau de Fox[25] a obtenu le niveau 7). La certification est cependant coûteuse (environ 200k€).

Voici une représentation synthétique des principaux référentiels et de leur contenu (cliquer pour agrandir – mis à jour nov. 2011) :

Note rajoutée en Juillet 2014 : cet article commence à dater, et si le sujet vous intéresse, je vous invite à consulter le document du CLUSIF qui vient juste de paraître, et qui a le même objectif d’analyse critique des référentiels de cybersécurité industrielle !

- Etudes faisant référence (autre type de référentiel utilisé en pratique)

- Etat de l’art des menaces et vulnérabilités, veille sur l’activité cyber-criminelle. Encore une fois le DHS se distingue par des documents de qualité dans ce domaine, par exemple Common Cybersecurity Vulnerabilities in Industrial Control Systems, publié en Mai 2011.

- Les éditeurs d’anti-virus les plus connus réalisent des bilans annuels (Symantec, Avast etc.). Par exemple, McAfee a publié un second rapport annuel sur la cyber-sécurité industrielle.

- Les CERT publics ou privés produisent également des bilans annuels, par exemple le bilan annuel du CERT IST français (IST = Industrie, Services et Tertiaire).

- N’oublions pas les associations et organismes type ISA, CLUSIF qui produisent également des rapports annuels intéressants

- Capitalisation : répertoires des cyber-incidents industriels

- Il y a relativement peu de statistiques pour les cyber-accidents industriels. Leur nombre connu est de quelques centaines (sur 10 ans). Cela résulte du fait que moins de 10% des incidents industriels liés à la cyber-sécurité rendus publics (selon le livre de Joe Weiss, Cf ci-dessous). Il n’existe pas de base de données mondiale – essentiellement USA. On peut citer les rapports RISI (Repository of Industrial Security Incidents) de l’ONG ‘Security Incidents Organization’, et ceux de l’Idaho National Labs, dont on trouvera un exemple ci-dessous (Figure 10).

- Joe Weiss maintient sa propre base de données, dont il donne des extraits dans son ouvrage « Protecting Industrial Control Systems From Electronic Threats », Momentum Press, 2010.

- Au moment d’effectuer une analyse de risques dans le domaine industriel, il est essentiel d’utiliser des sources récentes car les menaces évoluent vite (voir article Stuxnet), et car elles sont significativement différentes de celles prévalant en système d’information « de gestion ».

- Fournisseurs / Clients / concurrents : produisent des référentiels relatifs à leur offre

- Architectures industrielles types : Siemens, Schneider et consorts proposent des architectures de référence. Cela illustre d’une certaine manière un « vide » qu’ils tentent de combler, nous en reparlerons au chapitre 6.4. Sur ce sujet on utilisera plutôt ISA 99 voire le rapport de l’Exera[1] qui propose une bon résumé des principes d’architecture de l’ISA et des autres.

- Recommandations pour la configuration des PCs et serveurs sous Microsoft Windows : la plus ou moins bonne configuration des systèmes sous Windows (souvent XP ou 2003), et des politiques de sécurité de groupe, ont des impacts importants sur la sécurité de l’ensemble de l’installation. Plusieurs fournisseurs (Emerson par exemple) ou électriciens (BNFL par exemple) ont rédigé des documents de référence, à l’usage de leurs clients ou fournisseurs. Ces documents sont bien faits, c’est donc une bonne idée de s’en inspirer. Cependant, ces documents sont propriétaires et donc accessibles uniquement aux organisations en relation professionnelle avec eux.

Ceci conclue ce panorama concernant les normes de sécurité du SI. Un prochain article présentera plus en détail les référentiels spécifiques aux SI industriels.

Merci de vos commentaires si j’ai oublié un référentiels que vous jugez utile, ou si vous avez une autre expérience que la mienne (et donc un autre avis) sur ceux que j’ai cités.

[1] Rapport M3958 La cyber-sécurité des systèmes de contrôle-commande, Publié par l’Exera, Nov 2010, Internation Instrument User’s Associations, http://www.exera.com

Qu’en est-il de l’ANSSI par rapport au NIST 800-53 ou ISO 2700x?

L’ANSSI avait initialement vocation à protéger les organes de l’état, et aujourd’hui ses missions sont étendues aux OIV, notamment via la LPM (loi de programmation militaire). A ce titre l’agence émet des recommandations, qui sont des documents « pratiques », ainsi les 40 règles d’hygiène informatique(1) est un ensemble de recommandations en nombre réduit (si on compare aux deux référentiels cités) qui représentent déjà une bonne étape (et quelquefois fois un vrai challenge pour ce que j’ai pu constater) pour des grosses PME voire des entreprise de taille plus importante.

De même dans le domaine industriel, on peut citer un référentiel ANSSI de bonnes pratiques (2).

Par contre, l’ANSSI n’a pas vocation à générer des référentiels ou normes, en particulier internationales, comme l’est le NIST américain ou a fortiori l’ISA, ISA et autres IEC (on m’a rappelé récemment que les 2700x étaient un travail commun ISO et IEC…). Ces organismes maturent les normes quelquefois sur plusieurs années (typiquement 2 à 3 ans pour l’IEC), avec des comités composés de représentants de différents pays.

On a donc des différences logiques entre les documents ANSSI, plus proches des besoins « actuels » des entreprises, au contenu moins « discuté » et donc quelquefois discutables (plus petits comités ad-hoc avec représentants entreprises / associations / éditeurs…), mais qui sont directement applicables. C’est typiquement le cas des deux documents cités, ainsi que ceux édités début 2014 pour les SI industriels (3) : bons documents pratiques pour « démarrer », souvent avec des introductions et des parties un peu pédagogiques et des suggestions de méthodologie.

Les NIST, ISO, IEC etc… s’adressent à des organisations et des personnes plus matures sur le sujet de la sécurité, pour servir de référentiels ayant éventuellement vocation à être utilisés pour des certifications : plus complets, moins accessibles, sans méthodologie. Pour NIST il y a l’exception du 800-82 (4) très pédagogique sur le sujet des SI industriels car le domaine de la cybersécurité industrielle était nouveau à l’époque de sa sortie.

On peut aussi comparer l’ISO/IEC 27005 (norme de références des analyses de risque), avec EBIOS, qui est une méthode, initialement développée sous le giron de l’ANSSI, avec documents pratiques de mise en oeuvre.

Ceci dit, le tableau présenté dans cet article mériterait une mise à jour pour faire figurer les différents documents ANSSI, disons que cette réponse au commentaire fait office en attendant…

(1) http://www.ssi.gouv.fr/fr/guides-et-bonnes-pratiques/recommandations-et-guides/securite-du-poste-de-travail-et-des-serveurs/l-anssi-publie-la-version-finalisee-du-guide-d-hygiene-informatique.html

(2) http://securid.novaclic.com/cyber-securite-industrielle/anssi_ssi_industriels.html

(3) http://securid.novaclic.com/cyber-securite-industrielle/anssi-classification-et-mesures.html

(4) http://securid.novaclic.com/cyber-securite-industrielle/nist-800-82.html

Article intéressant, me donnant des pistes à étudier en matière de sécurité, dans d’éventuels projets SI à venir (notamment si des entreprises faisant appel aux services de la JE font figurer ces référentiels dans leur cahier des charges). Ce blog pourrait bien constituer un support pédagogique complémentaire à ma future formation.

Rémi, étudiant Telecom Ecole de Management, promotion 2011-2014.