Quels critères pour l’évaluation des risques en environnement industriel ?

Cet article fait suite à l’article d’introduction de ce blog, qui définissait la cyber-sécurité industrielle, et indiquait que l’approche classique de criticité de l’information (analyse centrée sur l’information) n’était pas appropriée à l’analyse de risques en environnement industriel.

Cet article donne des éléments sur les approches à utiliser pour une analyse de risques en environnement « contrôle-commande ». Dans un prochain article, je décrirai une méthode pragmatique que j’ai utilisée sur des cas concrets.

Les critères de la cyber-sécurité

Il y a plusieurs approches pour démarrer une analyse de risque en cyber-sécurité industrielle :

- Soit, comme pour en SSI classique, on démarre par une liste des actifs à protéger, avec la différence que les actifs sont souvent très « tangibles » : équipements de production, voire bâtiments, mais aussi les informations et systèmes de traitement comme le cas classique. En utilisant la terminologie et les concepts de l’IEC 62443, une approche efficace (et testée!) consiste à utiliser comme actifs primordiaux les zones (ensemble logique et physique de composants et informations). On peut ainsi définir le besoin de sécurité de la zone (SL-T au sens de la norme), et faire des analyses d’impact en supposant la perte de confidentialité, intégrité ou disponibilité de tout ou partie des systèmes de la zone,

- Soit on part d’une analyse des failles types des équipements industriels, les attaques pouvant les exploiter, et on en déduit quels actifs peuvent être ainsi attaqués. Cette approche est typiquement appropriée sur un système interconnecté et exposé, et dont on dispose d’une analyse de vulnérabilités (à partir d’outils mais aussi à partir du bon sens… les vulnérabilités n’étant pas que technique… et encore peu référencées dans les outils).

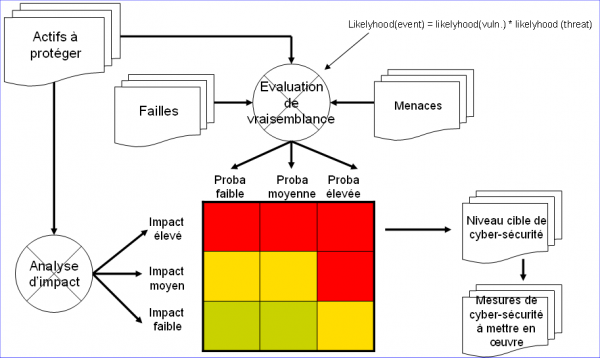

Dans les deux cas, après avoir constitué ce « tableau » des risques, on aura besoin de les trier pour adresser en priorité ceux ayant un niveau de risque le plus élevé. Le niveau de risque s’évalue classiquement par un produit entre l’impact si le risque est avéré, et la probabilité qu’il arrive :

L’analyse d’impact, en cyber-sécurité industrielle, doit s’appuyer sur des référentiels adaptés. On doit prendre en considération, en plus des impacts touchant à l’information, ceux touchant à l’infrastructure de production, à la capacité de production (interruption plus ou moins longue), l’impact sur les personnes (blessures, morts), et sur l’environnement (pollution). Voire, dans certains cas (norme NERC CIP) on prendra en compte l’impact sur l’économie nationale.

- On pourra ici utiliser un modèle tiré de la norme de sûreté de fonctionnement des installations industrielles IEC 61511

- L’impact d’un cyber-incident pouvant se comparer à l’impact d’une boucle de sûreté dysfonctionnelle

- La norme ISA 99-02, à présent IEC 62443-2-1, propose un tel modèle, l’échelle « Typical consequence scale » qui comporte trois niveaux de criticité (high, medium, low) et 5 types de critères

- Business continuity planning, avec par exemple criticité « medium » pour un arrêt de production de plus de 2 jours

- Information security, qui ne reprend pas DIC, mais utilise des critères d’impacts économiques, légaux, de confiance (clients, grand public)

- Operational safety : impact sur les personnes, avec par exemple « high » en cas de décès d’une personne

- Environmental safety : la criticité est relative aux normes en usage localement

- National impact : impact économique au delà de l’entreprise

A noter que ces principes d’analyses de risques ne sont pas nouveaux dans le domaine industriel, ce qui est nouveau c’est de mener des analyses de cyber-sécurité. On veillera donc à caler les échelles d’impact sur les échelles existantes en sécurité (éventuellement en complétant avec des impacts financiers en cas d’arrêt de production, d’image de marque, voire de perte de propriété intellectuelle), et on fera de même avec les échelles de probabilité – qu’il faudra peut-être étendre un peu car certains risques (virus perturbant la production) sont plus fréquents que les pannes aléatoires de systèmes !

(Note: cet article a été mis à jour en 2016 pour profiter de la publication de IEC 62443-3-3 et du retour d’expérience de l’auteur sur les analyses de risques basées sur des analyses d’impact par zone)

Voir http://www.ysosecure.com/securite-information/securite-informatique-industrielle.html : confirme qu’il faut une approche de risques spécifiques à l’industriel, mais que les mesures sont comparables à celles des systèmes de gestion.

Présente aussi un diagramme clair des différents domaines couverts par ISO 27000, ISA 99 et IEC 61508…