Le(s) problème(s) avec la norme ISA 99.02

L’ISA (International Society of Automation) a entamé voilà déjà plusieurs années un travail visant à produire un ensemble de référentiels de cyber-sécurité, sous la numérotation générique ISA-99-xx, qui pourraient être les équivalents pour l’industrie de la série ISO 2700x.

Malheureusement, ce travail (très intéressant sur le fond) est aujourd’hui non seulement interrompu dans un état inachevé, mais aussi dans une forme ne permettant pas une utilisation pratique…

(Note de mars 2013 : le présent article n’est plus d’actualité, la situation concernant les normes ISA 99 ayant fortement évolué, comme présenté dans cet article daté de mars 2013)Pour rappel, ISA 99 est l’un des quatre principaux référentiels de cyber-sécurité industrielle qui ont été présentés dans ce précédent article.

De quoi sont constitués les documents ISA 99 ?

Outre des documents plus anciens fournissant des informations techniques sous la forme de TR ‘technical report’, il existe à ce jour deux documents principaux :

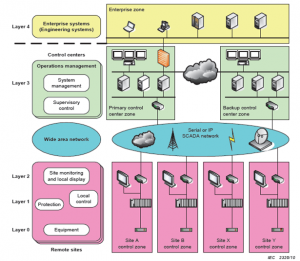

- ISA-99-01 (2007) : présente le vocabulaire (avec certains néologismes à l’intérêt discutable) et des concepts dont certains très utiles, par exemple la défense en profondeur ‘defense in depth’, et les notions de ‘zones’ et ‘conduits’.

- ISA-99-02 (2009) : explicite la mise place d’un SMSI « Système de management de la sécurité informatique » (relativement bien pensé), des pistes pour construire une méthode d’analyse de risques adaptée à l’industrie, et l’ensemble des mesures à envisager (tel 27002). On verra que sur ce dernier point il y a quelques problèmes.

D’autres documents sont annoncés, notamment le 03 qui devrait indiquer comment opérer le SMSI, et le 04 qui devrait indiquer des exigences, sans qu’il n’y ait de date annoncée. Le TR 99.00 qui présente les technologies de sécurité n’est pas inintéressant mais n’apporte rien à une personne un tant soit peu familiarisée avec la sécurité informatique.

Par ailleurs, j’ai été très surpris de constater que l’IEC semble reprendre les travaux, sans qu’il n’y ait, ni chez l’ISA ni chez l’IEC, de communication claire sur les modalités et conséquences de ce transfert. On trouve simplement chez l’ISA le paragraphe suivant :

« Un rapprochement a été effectué récemment en vue de rédaction commune avec le comité 65 de la CEI ( le standard IEC 62443,reprenant tous les standards ISA 99 existants), ce qui conduit actuellement à une série de publications ,accompagnant une restructuration des documents pour s’aligner avec les besoins de la CEI.. »Quel(s) est le problème(s) ?

Le « transfert » d’ISA à IEC n’est pas clair : aucune des deux organisations n’indique en effet sur son site internet comment s’organise ce transfert, et plus étonnant encore, le document IEC ne fait pas du tout référence à ISA. Ceci explique d’ailleurs que jusqu’à disposer des deux documents (ISA 99-02 et IEC 62443-2) j’ignorais qu’il s’agissait de la même chose, avec quelques nouveaux paragraphes dans la version IEC.

Cette situation confuse, le contenu lui-même très confus d’ISA 99-02 (Cf ci-dessous), et le retard dans l’avancement des cahiers supplémentaires (pas de nouvelle depuis Août 2009) n’inspire guère confiance.

Il y a cependant des choses intéressantes dans ces documents. Les principaux points clés étaient indiqués dans le tableau présenté dans l’article de synthèse, mais voici quelques éléments supplémentaires.

- Modèle de classification de risques

- Même s’il n’est pas fourni une méthode pratique, le modèle de classification de risques et la manière de calculer une valeur « quantitative » d’impact sont intéressants. J’utilise d’ailleurs ces éléments dans l’approche d’analyse de risques « pragmatique » que j’utilise pour les installations industrielles, et que je présenterai dans un prochain article.

- Déclinaison de la notion de ‘defense in depth’ en « zones de sécurité » et ‘conduits’ – ces aspects explicités dans 99-01 sont cependant peu repris ailleurs, et sont finalement une déclinaison logique des notions de segmentation. L’apport de l’ISA est de proposer des visualisations sous forme de schémas relativement clairs, et cohérents avec l’approche en couches (ou ‘layers’) proposée par l’ISA. Par exemple :

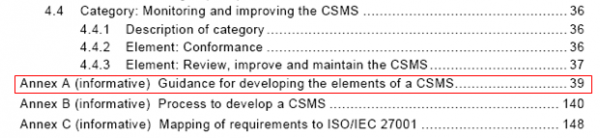

Malheureusement, la structure du document principal 99-02 est absolument illisible. Le document comporte 160 pages. La table des matières explicite les 40 premières pages qui rappellent essentiellement le vocabulaire et les concepts introduits dans 99-01. Ensuite on trouve une annexe A, classée comme ‘informative’, de… 100 pages ! Dans ces cent pages figure l’ensemble des éléments concernant la mise en place d’un SMSI, les mesures etc., mais en l’absence de structure lisible, c’est inexploitable :

Comme on peut le voir dans cet extrait de la table des matières de ISA 99-02 (ou IEC 62443-02) :

- l’ISA (IEC) utilise un vocabulaire particulier : ‘Category’, ‘Element’ qui n’apporte rien a priori (sinon de la confusion) – à noter que CSMS est l’équivalent anglais de SMSI

- l’essentiel des mesures figure dans une « Annexe », qui n’est pas plus détaillée que cela

Le lecteur courageux qui voudra parcourir cette annexe constatera qu’il n’y a pas de structure claire (comme dans ISO 27002) qui permettrait de facilement visualiser les dits ‘Elements’.

Il est assez étonnant de publier un document si mal conçu dans sa forme, avec un contenu quelquefois très pertinent.

On pourra éventuellement utiliser l’annexe C qui permet de se rendre compte qu’ISA 99 affirme comporter un paragraphe correspondant à chaque paragraphe de l’annexe A d’ISO 27001, dont ils se sont apparemment inspirés. La différence est que la structure de l’annexe A de l’ISO est très claire, et qu’ISO 27002 reprend cette structure pour détailler les différentes mesures, ce que ne fait pas ISA 99-02. Peut-être trouvera-t’on cela dans l’ISA 99-03 (qui doit adresser la mise en œuvre…) mais qui n’existe pas encore. De plus, le transfert non explicite de la norme ISA 99 à l’IEC augure assez mal de la suite.

Qui utilise ISA 99 ?

On trouvera quelques références à ISA 99 chez les industriels mais principalement chez ceux qui fournissent des équipements permettant de mettre en œuvre les concepts de ‘defense in depth’…

De plus ISA 99 commence à être daté : elle a été finalisée avant Stuxnet, et est un peu bancale, par exemple en introduisant dans son livre 01 (2007) le concept DIC et sa déclinaison, sans plus y faire référence dans la suite, pour les raisons que j’ai évoquées dans l’article sur ce sujet. Il semble que ce soit un travail de collaboration entre contributeurs non coordonnés, auquel il manquerait un travail de synthèse.

Enfin, le DHS, qui fournit un outil informatique permettant des évaluations (je ferai un prochain article sur le sujet), avait annoncé bientôt supporter ISA 99. Ils viennent de mettre à jour leur outil (en version 4), avec prise en compte de la dernière version de NERC CIP, de leur propre référentiel CCSS, mais pas encore de NIST 800-82 (qui vient d’être publié), et surtout, semblent avoir renoncé à supporter ISA-99 (ou IEC 62443).

A ma connaissance, il n’y a donc actuellement pas d’utilisation réellement pratique du référentiel ISA 99, ni d’outil le supportant.

Conclusion concernant ISA 99

On aura compris que je ne recommande pas d’utiliser en pratique ce référentiel (pour l’instant), sauf certains des bons concepts relevés ci-dessus (zones, conduits, ‘defense in depth’). En particulier, le DHS a repris en 2009 le concept de ‘defense in depth’ [1], sans d’ailleurs créditer l’ISA. Ils ont même refait les diagrammes, en plus jolis !

De mon point de vue, seuls certains concepts et éléments fournis dans ISA 99 sont utiles et méritent d’être exploités, et je le fais moi-même. Les documents ISA-99 (ou donc IEC 62443) ne constituent pas encore un support de travail méritant le titre de référentiel.

Il semble par contre tout à fait possible de faire un vrai travail sur la forme, d’organiser le document pour qu’il soit réellement utilisable. C’est un travail très réduit par rapport à ce qui a déjà été réalisé. Mais l’aspect très « collégial » de cette œuvre permet-il un travail de synthèse ?

De plus, on aimerait bien avoir un peu de visibilité et d’explication sur la migration d’ISA vers IEC, avant d’investir dans la familiarisation et la mise en œuvre d’un référentiel au présent et donc à l’avenir incertains…

Note : un article plus récent a été publié sur ce sujet, du fait de la mise à jour et amélioration de ISA 99.02.01

[1] Improving Industrial Control Systems Cybersecurity with Defense-In-Depth Strategies, publication du DHS, Oct 2009

Le chapitre 3 de la norme ISA 99, donc 99.03, vient d’être mis à disposition en version draft 3 pour commentaires et approbation par les membres ISA ayant droit de vote sur ce sujet. Il s’agit du document permettant de définir des objectifs de sécurité (i.e., structure de cahier des charges). A première vue semble bien conçu et articulé, je posterai un article après en avoir fait le tour !

euh… opinion quand même surprenante sur ISA 99, a priori considérée comme la meilleure norme, et recommandée ?

exemple : http://www.digitalbond.com/2009/10/15/the-relevance-of-isa-99/

avez-vous vraiment regardé le contenu ? pouvez-vous expliquer mieux votre position ? et surtout, si vous n’utilisez pas ISA 99, qu’utilisez-vous ?

L’article indiqué est en effet intéressant : l’auteur indique qu’il avait un a-priori négatif contre ISA 99, et se demande comment cela peut se positionner contre NERC CIP et NIST 800-53 (voir sur ce blog les articles correspondants). Après son examen des travaux en cours, il semble convaincu de l’intérêt d’ISA 99. Les commentaires sur le dit article vont dans le même sens mais posent le problème de la concurrence avec NIST.

Cependant à la date de publication de l’article les deux documents publiés d’ISA 99 étaient le TR-99-00 (concepts techniques de protection, très bien mais sans nouveauté pour les professionnels de la sécurité), et ISA 99-01, qui présente les bons concepts de segmentations : zones, conduits etc…

Publié depuis, ISA 99-02 devait aborder les aspects pratiques pour permettre une mise en œuvre. Mon constat est justement que la forme de ce document n’est pas à la hauteur, et sa reprise par IEC n’a rien changé (quelques paragraphes en plus).

Quant aux normes pratiquement utilisables : je présenterai dans de futurs articles d’une part NIST 800-82, qui est la version « contrôle-commande » de NIST 800-53 – et à mon avis excellent dans le fond et la forme, et d’autre part NERC CIP. Évidemment le problème est qu’il s’agit de référentiels nord-américains…

Mais on peut espérer que le comité ISA SP99, qui est composé par de nombreuses personnes compétentes, aboutira à une future version de meilleure qualité en terme de forme.

Dans tous les cas, l’analyse de risques en environnement industriel a besoin d’une approche pragmatique. Des éléments sont donnés dans ISA 99-02 pour construire un système de « scoring » du risque, mais on n’a pas encore de méthode pratique et simple d’utilisation. Or EBIOS ou 27005 appliquées en première approche d’une installation industrielle complexe conduit à un enlisement du projet – comme je l’ai vu à plusieurs reprises. Sur ce point, j’ai un article en projet pour présenter l’approche pragmatique, que j’utilise réellement, et qui s’inspire des différents bons référentiels du DHS, du NIST et un peu de l’ISA 99 (comme quoi !)