Les hauts et les bas des niveaux de sécurité

Faut-il faire le même effort pour sécuriser l’automate qui emballe des savons et celui qui assure l’arrêt d’urgence d’un réacteur ? Poser la question c’est y répondre. Comme dans les SI(0) de gestion où l’on fait varier la sécurité selon la sensibilité de l’information, en SI industriel on sécurise en fonction de l’impact sur le process en cas de piratage.

Faut-il faire le même effort pour sécuriser l’automate qui emballe des savons et celui qui assure l’arrêt d’urgence d’un réacteur ? Poser la question c’est y répondre. Comme dans les SI(0) de gestion où l’on fait varier la sécurité selon la sensibilité de l’information, en SI industriel on sécurise en fonction de l’impact sur le process en cas de piratage.

Initialement proposée par l’AIEA(1) pour le contrôle-commande des réacteurs nucléaires, l’idée de variation des exigences de sécurité au sein d’un même site industriel a été développée ensuite par l’ISA(2), et on dispose à présent de plusieurs référentiels donnant d’une part des exigences variant avec le niveau de sécurité, et d’autres part de règles de « découpage » d’un SI industriel en zones de niveau de sécurité différents, avec des règles de communications entre les zones.

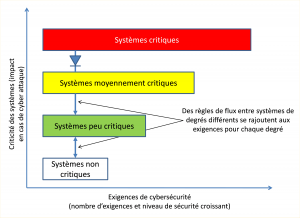

C’est le cas de l’AIEA, qui définit à la fois des niveau de sécurité avec des exigences croissantes avec la criticité du système (celui remontant les données pour archivage étant moins critique que celui qui fait tomber les barres en cas d’incident), et donne des règles de communication entre niveaux différents, ce qu’on appelle la défense graduée comme on le voit ci-contre. Pour plus de détails sur l’approche voir aussi cet article précédent sur la ‘cybersécurité nucléaire‘.

C’est le cas de l’AIEA, qui définit à la fois des niveau de sécurité avec des exigences croissantes avec la criticité du système (celui remontant les données pour archivage étant moins critique que celui qui fait tomber les barres en cas d’incident), et donne des règles de communication entre niveaux différents, ce qu’on appelle la défense graduée comme on le voit ci-contre. Pour plus de détails sur l’approche voir aussi cet article précédent sur la ‘cybersécurité nucléaire‘.

L’ISA a défini dans les normes ISA/IEC(3) 62443 quatre niveaux de sécurité (SL – security level), correspondant aux niveaux de menace dont on veut se prémunir, et dans le cahier 62443-3-3, publié l’été dernier, on trouve des mesures précises, adaptées aux systèmes industriels, avec des exigences croissantes du niveau 1 (attaquant faible ou négligence) à 4 (attaquant très fort).

Par exemple, l’exigence relative à la segmentation des réseaux (section ‘SR 5.1′ dans ISA/IEC 62443.3.3) indique de manière générique que le système de contrôle-commande (au sens large) doit assurer la segmentation entre les flux de contrôle-commande et les autres flux (bureautique, MES(4)…), et au sein des flux de contrôle-commande, entre ceux des systèmes critiques et les autres. L’exigence est ensuite déclinée en détail avec des renforcements par niveau de sécurité :

- SL1 : uniquement exigence de base (segmentation des réseaux)

- SL2 : idem SL1 + séparation physique des réseaux exigée (pas uniquement VLAN(5))

- SL3 : idem SL2 + les réseaux contrôle-commande doivent continuer de fonctionner même si les autres réseaux sont H/S (principe d’indépendance, ex : pas d’authentification avec un AD(6) sur réseau de bureautique, qui en cas de panne impacterait les systèmes de production)

- SL4 : idem SL3 + possibilité d’isolation logique et physique des réseaux les plus critiques (typiquement en cas d’alerte d’intrusion)

Cette approche d’exigences variables permet d’adapter les mesures de sécurité aux enjeux, pour optimiser l’équilibre entre coûts et risques de sécurité.

Depuis, d’autres référentiels se sont calés sur l’approche :

- en Angleterre, un référentiel pour des installations critiques s’appuie sur une approche un peu plus complexe que les zones mais tout à fait pertinente (modèle DBSy(7)), et en Allemagne une approche type AIEA existe aussi (« SEWD Richtline-IT »(7 bis)) mais est classée confidentielle au niveau du pays;

- en France, l’ANSSI(8) a défini début 2014 une méthode de classification à trois niveaux, appelée… « Méthode de classification », et un document avec les mesures détaillées pour chaque « classe », intitulé « Mesures détaillées ». Point intéressant, la méthode d’affectation à une classe est fournie également (Cf schéma ci-dessous) – pour plus d’information et notamment une comparaison des approches ISA et ANSSI, voir la dernière newsletter en date de l’ISA France (ISAFlash N°56 sur le site de l’ISA);

- la dernière version du référentiel NIST(9) 800-53 (équivalent américain de ISO(10) 27002), et aussi la nouvelle version en cours de finalisation du NIST 800-82 r2 (spécifique aux SI industriels), introduit le concept « d’overlay », permettant de préciser des mesures graduelles, et donc variables, suivant l’objectif de sécurité (trois niveaux : low, medium ou high);

- plusieurs grands groupes industriels, ayant entamé une démarche de cybersécurité de leurs installations critiques, se sont inspirés de ces approches pour définir des référentiels internes, avec des niveaux de sécurité compatibles avec les approches existantes au sein des secteurs industriels concernés, typiquement en fusionnant les échelles de criticité de sûreté au sens traditionnel (morts d’hommes, destruction d’actifs) avec les échelles de sécurité des SI (perte/vol de donnée, image de marque etc…).

L’affaire semblait donc pesée et emballée : pour les SI industriels, l’approche de référence consiste à définir une échelle d’impact, affecter les différentes parties des SI / installations à un niveau, les regrouper en zones, en déduire les exigences de sécurité applicables par zone et les règles de flux entre les zones.

Or un mouvement contraire semble s’enclencher : au niveau français, deux grands acteurs institutionnels reviennent sur cette approche graduée et ont émis récemment des exigences ou référentiels avec un niveau d’exigence unique – dans un cas les exigences sont extraites des directives pour la classe 3 de l’ANSSI, et dans l’autre cas… sans source détectable.

L’une des conséquences est la disparition, dans ces nouvelles approches, de règles de regroupement en zones et sur les flux entre zones : puisqu’il n’y a plus de gradation en niveaux de sécurité, il n’y a plus non plus de logique évidente de restriction des flux.

Le point commun entre ces référentiels est qu’ils ne sont pas publics (confidentiels ou classifiés), et n’ont pas fait l’objet d’un travail avec un comité de rédaction intégrant des représentants du monde industriel de diverses origines…

Alors, vraie tendance à la « re-simplification », ou bien dernière résistance des approches « informatique de gestion » qui n’ont pas encore intégré les particularités du monde industriel ?

A suivre…

Glossaire (à la demande de l’éditeur, les acronymes sont explicités ici !)

(0): Système d’Information (pour être vraiment exhaustif dans l’explicitation des acronymes !)(1) : Agence Internationale de l’Energie Atomique – émet des recommandations reprises dans des normes nationales et internationales. Le schéma est inspiré de celui figurant dans le document NSS#17 (Nuclear Safety Standards) consacré à la cybersécurité, disponible sur le site de l’AIEA (2) : International Society of Automation, www.isa.org et www.isa-france.org, à l’origine des principaux concepts en sûreté de fonctionnement des automatismes. Travaille en collaboration avec le NIST et l’IEC. (3) : International Electrotechnical Corporation : (www.iec.ch) émet des normes internationales dans le domaine électrique/électronique, transformées en normes européennes puis française via le CENELEC et l’AFNOR. Reprend notamment le travail de l’ISA pour la cybersécurité dans la série IEC 62443. (4) : Manufacturing Execution Systems : systèmes de pilotage opérationnel des usines (gestion de stock, suivi de production, etc…) (5) : Virtual Local Area Network : technique permettant d’avoir plusieurs réseaux logiques se partageant un même media physique (Ethernet typiquement), avec possibilité de cloisonnement / segmentation entre sous-réseau presque aussi efficace que s’il s’agissait de réseau physiques distincts (si l’ensemble est bien configuré !). Fonctionne via un rajout de numéro de VLAN au niveau de trames IP sur les équipements supportant la norme 802.1q (6) : Active Directory : système d’annuaire pour gérer les identifiants, fournir un service d’authentification et de gestion des droits en environnement Microsoft (7) : Design Based Security – approche spécifique de modélisation de systèmes et sous-systèmes en interaction, permettant une modélisation séparée des aspect physiques (localisation), connexions (réseaux, supports de communication) et fonctionnels (flux de données). Très pertinent pour les environnements informatiques virtualisés, moins adapté (et pourtant employé par un grand groupe) pour les environnements contrôle-commandes, où l’approche zones/conduits de l’ISA est plus simple et plus pertinent. De plus le modèle est (c) et non public. (7 bis) : je ne sais plus ce que signifie l’acronyme et n’ai plus accès au document du fait de sa classification, de plus c’est en allemand, donc difficile à deviner !

(8) : Agence Nationale de la Sécurité des SI, faut-il encore la présenter ? http://www.ssi.gouv.fr/ (9) : National Institute for Standards and Technology : agence nord-américaine qui créée des référentiels souvent repris ou inspirant des standards américains ou internationaux http://www.nist.gov/. La série des référentiels NIST 800-xx est relative à la sécurité informatique, et de très bonne qualité. (10) : International Standards Organization – organisme de normalisation (ISO 9000 pour la qualité, ISO/IEC 27000 pour la sécurité…). Lorsque deux organismes sont cités ISO/IEC, ISA/IEC, c’est généralement que le premier a fait le travail, et le scond a publié la norme

On parle déjà securite avec l’informatique industrielle.Il faut dire qu’il y a quelques années les sytèmes numériques industrielles se croyaient protéger.