De Stuxnet à DuQu

Mon objectif au travers de ce blog est de proposer des synthèses en français de l’actualité de la cybersécurité industrielle, avec éventuellement une analyse personnelle, et dans tous les cas avec une prise de recul suffisante pour assurer la qualité des informations.

Pour cette raison, j’ai attendu pour écrire cet article que l’on ait une idée claire du nouveau venu dans le monde des malveillants : « DuQu », pour écrire un billet – dont acte ! On dispose en effet à présent d’informations recoupées concernant DuQu, sa parenté avec Stuxnet, ainsi que les dernières analyses concernant ce dernier : on peut se faire une idée claire de ce dont il s’agit, et ce n’est pas rassurant…

Qu’est-ce que DuQu ?

Comme Stuxnet (voir l’article qui lui était consacré), qui avait été détecté en Europe de l’Est, DuQu a été repéré par un laboratoire de recherche hongrois : CrySys. Symantec a ensuite collaboré avec CrySys et a pu mettre à jour ses signatures d’anti-virus, suite à quoi DuQu été repéré dans une dizaine de pays (France, Hollande, Suisse, Ukraine, Inde, Iran, Soudan, et Vietnâm), selon le bulletin du CERT ICS. Le rapport de Symantec, disponible sur leur site, donne in-extenso les aspects techniques de DuQu. On y trouve un article relativement clair sur les points clés.

Pour l’anecdote, il a été baptisé DuQu car il crée sur le poste infecté des fichiers temporaires préfixés par les caractères « ~DQ ». A vous de voir si vous le prononcez à la française, ce qui peut aider à attirer l’attention… ou à l’anglaise : « Diouquiou » !

Comme Stuxnet, DuQu intègre un certificat valide (volé à une société non indentifiée de Taïwan, comme les deux certificats de Stuxnet), ce qui lui permet de s’installer comme un pilote légitime. Comme Stuxnet il intègre des failles « 0-day », dont une faille d’affichage des polices TrueType sur Windows, qui lui permet de s’installer lors de l’ouverture d’un document Word infecté. Comme Stuxnet, une fois installé, il cherche à communiquer avec un serveur internet (il « cache » les informations dans des fichiers .JPG, et les envoie par HTTP ou HTTPS). Le rapport de Symantec donne les détails sur les fichiers créés, clés de registre, et les adresses IP des deux serveurs accédés. Ce rapport est technique mais tout à fait lisible, je le recommande notamment au lecteur qui voudrait prendre la pleine mesure de la sophistication de DuQu.

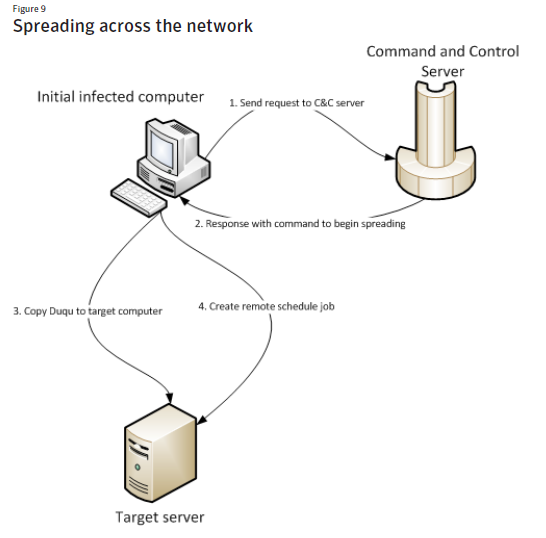

A l’inverse de Stuxnet, DuQu n’inclut pas de « charge utile », c’est-à-dire d’attaque contre une cible industrielle, et n’intègre pas de manière autonome de mécanisme de réplication – c’étaient les caractéristiques majeures de Stuxnet : sa capacité à se diffuser en utilisant de multiples ‘exploits’, via clé USB, répertoires partagés, failles systèmes… pour trouver et infecter des automates. Cependant, DuQu prend ses ordres auprès des serveurs mentionnés ci-dessus, et peut, sur ordre et en utilisant les mots de passe éventuellement interceptés par un key-logger, se copier sur un disque partagé d’un autre système, et s’y activer, comme le montre ce schéma :

(extrait du rapport de Symantec)

(extrait du rapport de Symantec)

Quelle est la finalité de DuQu ?

DuQu est un malveillant de collecte et exfiltration d’information, intégrant keylogger (capture saisie clavier – mots de passes…), collecte d’information sur le poste (copies d’écrans, disques réseaux connectés, etc…) et sur le domaine réseau. Au bout d’un mois il se désinstalle, dans l’objectif d’être aussi peu détecté que possible.

Les attaques informatiques se déroulent typiquement en quatre étapes :

- Collecte d’information sur les organisations visées et les personnes y travaillant, pour cibler précisément les attaques (emails, sites webs, IP publiques…)

- Phase plus active permettant de préparer une attaque, en infectant les postes ou sites webs identifiés, et en y installant des logiciels de collecte automatique de données, éventuellement pilotables à partir de l’extérieur, et pouvant éventuellement servir de relais à des attaques.

- Développement et mise en œuvre d’attaques ciblées, utilisant les informations collectées : mots de passes pour accéder à certaines ressources, versions des systèmes et applications présentes sur le réseau (et donc failles exploitables), éventuellement développement ad-hoc de code permettant d’exploiter des failles non publiques. Dans le cas particulier de Stuxnet par exemple, la connaissance précise des versions SIMATIC WinCC, PCS7, des automates S7, et de la structure des sections de code s’exécutant sur les automates cibles (ceux contrôlant les centrifugeuses dans l’usine d’enrichissement de Natanz en Iran), a permis de concevoir ce qui a été qualifié de « cybermissile » extrêmement sophistiqué, et à l’efficacité attestée a posteriori.

- (optionnel) nettoyage des traces, pour empêcher l’organisation attaquée de comprendre le déroulement de l’attaque et de remonter jusqu’au commanditaire.

DuQu est donc un système piloté à distance, permettant de réaliser l’étape 2 : collecte d’informations. On ne peut qu’imaginer la « console » de pilotage à distance de Duqu : un système affichant les différents systèmes voisins, ceux accessibles via des répertoires partagés, et permettant de creuser toujours plus loin dans le système d’information cible, pour trouver les cibles (industrielles ou non) que l’on recherche. Chaque système collecte des informations, puis créée des fichiers ~DQxxx qui sont ensuite compressés et renvoyés aux serveurs via HTTP(S).

Que signifie la découverte de DuQu ?

Le rapport de CrySys, confirmé par Symantec et d’autres analyses, est extrêmement clair sur la parenté de DuQu avec Stuxnet, au sens où les auteurs sont les même, ou au moins avaient accès au même code source.

L’étape suivante, numéro 3 ci-dessus, consiste à créer un équivalent de Stuxnet pour attaquer les cibles souhaitées, grâce aux informations collectées par DuQu. Ce travail est peut-être en cours (la version de DuQu analysée par CrySys a été compilée à mi-octobre, et les différents modules datent de 2010 à Août 2011).

Quelques conjectures…

La découverte et surtout l’analyse de DuQu est encore trop récente pour que l’on trouve des articles d’analyse « politique », comme ceux de Ralph Langer ou du New-York Times qui désignaient les USA et/ou Israël comme étant à la source de Stuxnet. On a cependant un nouvel élément d’information intéressant proposé par ce même Ralph Langer, qui a annoncé qu’il dévoilerait une analyse exhaustive de Stuxnet lors d’une conférence à Miami en Janvier (il va peut-être devoir accélérer les choses d’ailleurs). Dans son annonce, il indique que Stuxnet emportait un nombre inouï de mécanismes de réplication et d’attaques, dont la fameuse « ogive » 417. (selon sa terminologie). Pour lui, Stuxnet, une fois introduit sur un système du réseau cible, était quasiment impossible à stopper, et était à peu près certain de pouvoir creuser jusqu’à trouver les automates Siemens ciblés. Plus intéressant, M. Langer rappelle qu’il espérait que les US étaient à l’origine de Stuxnet, mais que ses contacts américains lui ont laissé entendre qu’ils n’avaient pas la compétence nécessaire pour mettre au point Stuxnet, et que s’ils l’avaient développé, le « cybermissile » aurait été moins subtil, et plus destructif (Stuxnet déréglait les gammes de fonctionnement des centrifugeuses, et les abîmait sur le long terme).

Tout cela est très hypothétique, mais il ne resterait plus guère d’autres « suspects » qu’Israël ou des groupes indépendants de pirates. Cela ne peut guère être une « contre-attaque » de l’Iran, qui même s’ils ont prouvé récemment qu’ils savaient construire des attaques avec vol de certificats (Cf l’affaire des faux certificats Diginotar utilisés pour voler des données sur des comptes google iraniens), n’ont a priori pas les ressources nécessaires.

La seule certitude est que des établissement européens étaient ciblées, par une organisation avec des moyens et des compétences très élevés. On se croirait dans un film de James Bond !

Conclusion

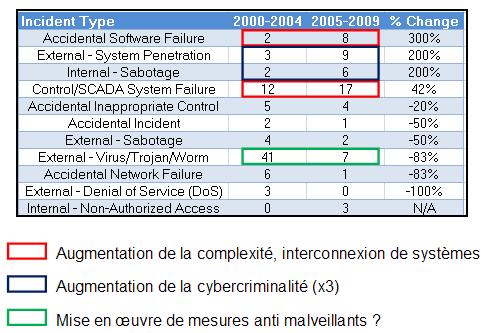

Pour ceux qui n’étaient pas encore convaincus que la cyberguerre était déclarée, DuQu devrait les y aider. Il n’est donc plus possible de considérer que les risques majeurs auxquels doivent faire face les sites industriels critiques sont, comme autrefois, des virus « accidentels » et des malversations internes. C’était vrai il y a 5 ans, mais les statistiques montrent aujourd’hui clairement qu’il y a multiplication des attaques ciblées, venant de l’extérieur – comme déjà indiqué dans ce précédent article et montré dans ce diagramme du RISI :

(source : RISI – www.securityincidents.org)

Les leçons à en tirer sont non seulement celles déjà évoquées lors des assises de la sécurité, à savoir de « revenir aux bases », mais au delà, il semble utile d’intégrer l’hypothèse Stuxnet/DuQu à tout audit ou analyse de cybersécurité, pour les éventuelles cibles de telles attaques : OIV (organismes d’intérêt vitaux), sites Seveso, nucléaires, ou militaires.

Force est de constater aujourd’hui que ce nouveau risque n’est pas intégré : on trouve encore des analyses de risques ignorant totalement ce type de menaces, et proposant d’installer des anti-virus pour se protéger des logiciels malveillants. Ce n’est certes pas inutile, mais c’est largement insuffisant pour contrer des attaques ciblées avec le type de moyens que l’on a vu à l’œuvre dans Stuxnet, et maintenant dans DuQu, pour mentionner ceux qui ont été détectés…

Inversement, il ne semble pas si compliqué, au minimum, d’intégrer systématiquement le risque « type Stuxnet » dans les analyses de sites industriels et sensibles. Évidemment, les mesures à mettre en œuvre sont d’un autre ordre de grandeur que l’installation d’anti-virus : il faut de réelles segmentations de réseaux, de la détection d’intrusion, des procédure d’alertes, des compétences pour analyser les alertes, des comportements adaptés et un management acceptant de retarder des projets et d’en augmenter les coûts, pour éviter de créer un nouveau terrain de jeu pour le prochain Stuxnet. Le CERT ICS donne d’ailleurs en page 6 de son communiqué les principales mesures à prendre.

Pour suivre l’actualité DuQu :

Un site est dédié à l’information sur DuQu (en anglais évidemment) : http://www.scadahacker.com/resources/duqu.html. Je me ferai l’écho sur ce blog des évolutions majeures.

L’ISA a également présenté un bon résumé sur DuQu dans son dernier flash #44 qui sera bientôt disponible sur la page des téléchargements. Même si DuQu n’intégrait aucun attaque spécifique à des cibles industrielles, sa parenté avec Stuxnet laisse craindre que cela soit une prochaine étape. N’hésitez pas à vous abonner aux flash ISA.

Dernière minute : le CERT ICS a repris (donc en validant) une information de la BBC (http://www.bbc.co.uk/news/technology-15721839), elle même reprenant un communiqué de l’IRNA (Iranian News Agency).

L’IRNA affirme plusieurs choses : après Stuxnet, et avant DuQu, un autre virus, baptisé « Stars » aurait été découvert (emportant un keylogger).

Mais ce sont les détails qui interpellent : ils indiquent que DuQu est arrivé dans un fichier Word envoyé par un certain B. Jason, proposant un accord de partenariat (joint venture). La fonte de caractère TrueType (portant l’exploit de la faille) est la fonte Dexter Regular, créée par la société « Showtime Inc »…

Au moins, les auteurs de DuQu ont le sens de l’humour et regarde le cinéma et les séries télévisées US…

Donc si vous recevez un email avec un document Word intitulé « Avant-projet d’offre commerciale », envoyé par un certain T. Ziad, méfiez-vous