L’OT au secours de l’IT

Certaines solutions de sécurité développées pour l’IT peuvent être utilisées pour l’OT (Operational Technology), mais à condition d’être adaptées. Au vu des derniers événements, en particulier le hack hardware « Supermicro », on peut se demander si l’inverse ne serait pas une bonne idée…

Certaines solutions de sécurité développées pour l’IT peuvent être utilisées pour l’OT (Operational Technology), mais à condition d’être adaptées. Au vu des derniers événements, en particulier le hack hardware « Supermicro », on peut se demander si l’inverse ne serait pas une bonne idée…

Deux campagnes de cyberattaques, sponsorisées par des états, ont été rendues publiques

La semaine dernière, deux informations concernant la cybersécurité ont fait la une des journaux (après facebook la semaine d’avant, et google+ cette semaine !):

- les révélations des services anglais, confirmés par les US, sur les récentes tentatives de hacking en Angleterre, par des agents russes,

- la publication de résultats d’une enquête au long court, démarrée sous l’administration Obama, concernant un « hack » matériel, à savoir le rajout de composants miniatures sur les cartes mères de dizaines de milliers de serveurs informatiques, utilisés notamment aux USA chez des prestataires de cloud, infogérants, et y compris dans des infrastructures critiques.

Ce « rajout » d’un composant permettant d’espionner, mais aussi potentiellement de prendre le contrôle de systèmes par téléchargement de code, aurait été réalisé par une unité de l’organisation chinoise PLA (Public Liberation Army), à la source c’est à dire dans l’une des trois usines de fabrications de cartes mères approvisionnant le constructeur californien Supermicro, située en Chine continentale, les 2 autres usines étant à Taiwan.

Il faut bien entendu prendre ces informations avec précautions, les états désignés comme à la manoeuvre (Russie, Chine) niant ces allégations, néanmoins on peut se faire soi-même son opinion en consultant les articles parus sur le sujet, dont voici une sélection :

- concernant la dénonciation début Août des campagnes de cyberattaques russes, on a un court résumé par Le Monde, un peu plus d’infos chez RT France, et un article détaillé dans Libération du 4 octobre.

- concernant le hack « Supermicro », ayant consisté à rajouter des composants quasi indétectables lors de la fabrication de cartes mères de serveurs, on peut lire un court article dans Le Temps, une bonne analyse de 01net qui parle déjà d’effondrement d’un système de confiance, et pour les anglophones l’idéal est de lire le dossier orignal publié chez Bloomberg, avec en plus une infographie qui montre bien de quoi on parle en termes de taille de la puce… A relativiser cependant car Apple et Amazon, censés avoir acheté des serveurs hackés selon l’article, démentent – c’est clair dans l’article de Bloomberg et relevé par ZDnet. Mais vue la chute de plus de 40% de l’action Supermicro, peut-être simplement les GAFA veulent-ils éviter de suivre la même trajectoire boursière ?

A noter : on me signale (merci Werner) qu’une vulnérabilité de type « backdoor » aurait été repérée en 2018 dans des processeurs compatibles Intel x86 fabriqués par Via en 2003 (magazine Le Virus Informatique numéro 37 page 15) : c’est encore plus simple quand le constructeur prévoit par design ce type d’accès, mais on peut espérer que ce type d’accès caché n’est plus d’actualité…Le problème de confiance

01net titre l’un des paragraphes « Effondrement d’un système de confiance ». Il y a en effet deux soucis majeurs si le hack est confirmé :

- les données hébergées dans les clouds parmi les plus réputés, chez Apple et Amazon, ne seraient donc pas à l’abri des pirates. En effet, la puce espionne est placée au cœur des systèmes, au niveau des outils de maintenance (« Management engine ») accessibles mêmes si l’OS est en rade (c’est même le but). Les données sont accessibles en clair et il est possible d’utiliser le réseau (pour maintenance distante). Au moins Apple aurait détecté, selon Bloomberg, des flux sortants d’information. Ces deux acteurs ont détecté des soucis et Apple aurait renoncé à acheter des milliers de serveurs, Amazon ayant « hérité » de ces serveurs via le rachat d’une société qui s’en était équipé (« Elemental technologies », qui utilise ces serveurs pour du traitement video).

- si cette action est possible sur des serveurs, étant donné que la Chine produit la grande majorité des circuits imprimés, pour les serveurs, mais aussi les PC, les smartphones, etc… l’étendue de l’emprise possible des services chinois pourrait être bien plus vaste, mais surtout, est inconnue.

Il faut bien entendu utiliser le conditionnel, les enjeux économiques et diplomatiques sont complexes et non sans influence sur les communications publiques, par exemple ces révélations servent les projets de l’administration Trump de rapatrier de la production sur le territoire américain…

Néanmoins, on réalise qu’on ne peut plus faire confiance au matériel. Même les utilisateurs de logiciel libre (Linux…) qui ne faisaient pas confiance aux logiciels de Microsoft, Apple ou Google, sont logés à la même enseigne concernant ce type d’attaque.

La stratégie de cybersécurité de l’IT remise en cause ?

Depuis plus de 10 ans, suite aux premiers virus ayant causé de sérieux dégâts sur les systèmes informatiques, notamment Slammer en 2003, la stratégie de sécurité a principalement reposé sur ce qu’on appelle « end-point protection« , c’est à dire des mesures de sécurité déployées essentiellement sur les PC, serveurs, et autres équipements terminaux.

Ceci s’inscrit dans un contexte où globalement les réseaux des grandes entreprises ont été complètement interconnectés, pour former en général un vaste WAN – réseau étendu – permet un système interne ou un employé nomade de se connecter à n’importe quelle ressource de la société, une fois établi l’accès autorisé au réseau de la société.

On a sécurisé les points d’accès, les serveurs, et les postes, avec des solutions de plus en plus consommatrices de ressources : anti-virus, surveillance des processus, détection d’intrusion sur les postes (« H-IDS »)…

Cette stratégie est mise à mal à partir du moment où « l’attaque » vient du matériel, c’est à dire, en dessous de toutes ces mesures de protection. Bien entendu la récupération et exécution de code tiers, possible selon l’article Bloomberg grâce à la puce rajoutée sur les cartes Supermicro, pourrait tout de même être détectée. Mais la possibilité de modifier le micro-code lui même ouvre la voie à exécuter du code à complexité limitée certes, mais « sous le radar »…

En quoi les approches de cybersécurité industrielle peuvent-elles être pertinentes ?

Dans l’environnement OT (Operational Technology), c’est à dire installations industriels, IoT, infrastructures critiques etc…, on ne peut pas se fier aux équipements, et donc baser une stratégie de cybersécurité sur les équipements terminaux, ceci pour de nombreuses raisons :

- de nombreux équipements sont obsolètes, truffés de failles de sécurité, avec une impossibilité concrète de les corriger vu le coût prohibitif de mise à jour ou remplacement. Voir à ce sujet le billet sur ce même blog concernant les failles « Forever day« ,

- de très nombreux équipements industriels sont maintenus par des tiers, qui viennent se connecter directement dessus pour modifier configuration et programmes des automates et autres composants du SI industriel, quand ce n’est pas réalisé à distance : difficile d’avoir une maîtrise du code s’exécutant sur les équipements, sauf via des mesures de sécurité drastiques et très coûteuses, réservés aux sites militaires ou très critiques (centrales nucléaires…)

Les stratégies de sécurité dans l’OT reposent pour ces raisons sur des approches architecturales. Contrairement aux vastes WAN des réseaux IT interconnectés, on sécurise les SI industriels en segmentant les réseaux. On s’appuie également sur la sûreté – ou sécurité physique (contrôle d’accès, video surveillance), mais cela n’a pas d’impact sur le risque lié à un équipement physique modifié, comme le hack Supermicro.

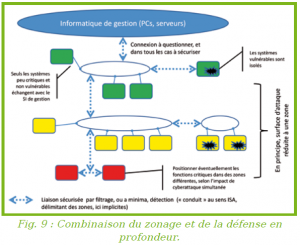

Le système de contrôle-commande (ICS en anglais) d’une zone (un atelier, une ligne) est de préférence isolé au maximum des autres zones, et les flux provenant des autres zones et a fortiori de systèmes distants sont filtrés, ou à minima surveillés. Le schéma ci-dessous extrait du dossier « Industrie » du magazine MISC N°74, donne un exemple de règles de segmentation, avec zones distinctes et isolation des équipements les plus vulnérables.

Les attaques notPetya (voir notre billet ici) ont montré que lorsque ce n’était pas le cas, et que les réseaux industriels étaient fortement interconnectés, les dégâts pouvaient être majeurs pour l’économie des entreprises touchées.

Même avec ce cloisonnement, et du fait du peu de maîtrise des intervenants sur le SI industriel, on doit supposer que des équipements sont compromis, voire vérolés. J’ai d’ailleurs l’an dernier lors d’une intervention « Retour d’expérience » à une conférence du CLUSIF, fait état du fait que, de mon expérience, on détecte l’activité de virus informatiques sur la moitié des réseaux industriels âgés de plus de 10 ans : la cybersécurité des SI industriels intègre le peu de confiance que l’on peut avoir dans les équipements terminaux.

Des solutions applicables à l’IT ?

Les solutions mises en œuvre sur les SI industriels, pour les sécuriser malgré la présence de systèmes vulnérables voire déjà compromis, sont :

- le cloisonnement,

- la surveillance,

- la réduction maximale de la surface d’attaque (les stations d’ingénieries doivent être éteintes hors heures de bureau par exemple),

- l’impossibilité d’établir de connexion vers l’extérieur du site, et a fortiori vers internet, sauf mesures de sécurité drastiques (DMZ – zones tampons entre IT et OT, serveurs relais avec rupture protocolaire pour remontée de données, voire data diodes).

On voit que certaines mesures sont tout à fait utilisables pour les SI de gestion (IT), avec un retour à prévoir de la segmentation et de la surveillance (il est temps d’investir chez les constructeurs de pare-feux et de détection d’intrusion réseau). D’autres, notamment la limitation des flux avec internet, risquent de faire grincer des dents tant les habitudes de travail aujourd’hui considèrent comme acquis un accès internet haut-débit et réactif.

Cependant, certaines grandes sociétés ont déjà mis en place des systèmes de liste blanche pour l’accès internet : par défaut internet n’est pas accessible, sauf pour les sites validés. Cela réduit fortement le risque tout en ne l’annulant pas (une bande de hackeurs, a fortiori sponsorisée par un état, peut compromettre un serveur figurant dans la liste blanche).

La solution vraiment fiable consiste à avoir des postes de travail dédiés pour se connecter à l’internet (web, email…) et de filtrer, en tous cas faire une rupture protocolaire, entre ces postes et l’intérieur de l’entreprise.

C’est à dire, comme ce qui est mis en œuvre pour sécuriser les réseaux industriels…

Lectures recommandées sur les approches de sécurisation des SI industriels

Concernant les solutions de sécurité pour les SI industriels, et les approches basées sur l’architecture, vous pouvez consulter le livre « La cybersécurité des installations industrielles » (Ed. Cepaduès, également disponible chez Amazon - en espérant qu’ils n’aient pas été piratés ![]() ), en particulier le chapitre 12, ainsi que le numéro 74 de la revue MISC, avec un dossier consacré aux SI industriels et notamment les solutions architecturales pour la cybersécurité.

), en particulier le chapitre 12, ainsi que le numéro 74 de la revue MISC, avec un dossier consacré aux SI industriels et notamment les solutions architecturales pour la cybersécurité.