Le phishing était presque parfait

De nos jours, l’objectif d’une grande proportion de mails de phishing n’est pas directement le vol immédiat de données personnelles, mais d’obtenir l’installation d’un logiciel malveillant.

Et au final, le logiciel malveillant pourra faire plusieurs choses, dans l’ordre : collecter des données personnelles ; espionner la frappe du clavier et l’écran pour capturer des identifiants/mots de passe bancaires ; voler d’éventuels identifiants FTP stockés dans FileZilla ; et pour finir transformer l’ordinateur de la victime en « zombie » chargé de rejoindre une « armée » (botnet) sur commande…

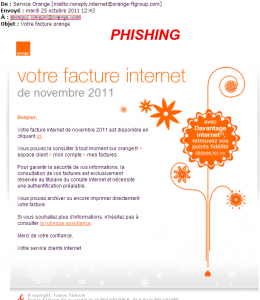

Une fausse facture Orange

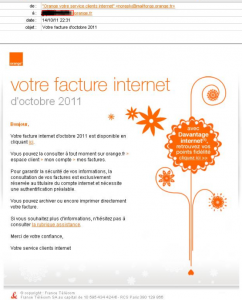

Pour revenir à ce phishing « presque parfait », signalé sur le Blog Orange Business, il s’agit d’un email notifiant de la mise à disposition de la facture de novembre (envoyé fin octobre). De l’aveu même de l’auteur du billet, la copie est parfaite… puisque tirée d’un vrai email :

Un phishing très bien planifié

Comme le souligne l’auteur du billet d’Orange-Business, la date d’envoi est judicieusement choisie : après la vague d’envoi des (vraies) factures d’octobre, mais avant l’envoi des vraies notifications du mois de novembre. Ceci dit, la précipitation dans l’envoi (avant le 1er novembre) est un des premiers éléments susceptible d’alerter le destinataire.

Choisir d’usurper un message d’Orange est particulièrement adroit : avec 45% de parts de marché de l’accès Internet, l’auteur de ce phishing a donc une chance sur deux d’atteindre un client légitime. Et c’est encore bien plus si l’on inclus les clients de France Télécom (téléphonie fixe), et les clients de Orange Mobile.

Si l’auteur avait comme soucis d’optimiser son taux d’efficacité, il aurait même pu cibler uniquement les adresses email en @wanadoo.fr et @orange.fr, s’assurant un taux de pertinence proche de 100% !

Comment déjouer un phishing

C’est un fait, il ne faut pas faire confiance à son antivirus ni son antispam pour se protéger : les antivirus fonctionnent de nos jours essentiellement à partir de « signatures ». Ainsi, tant que le nouveau virus n’est pas répertorié, il n’est pas détecté.

Les antispam quant à eux fonctionnent bien avec des filtres heuristiques, mais lorsque le message ressemble en tout point à un message légitime, même si l’expéditeur est « louche », il a des chances de passer à travers les mailles du filet.

Vous ne pouvez donc compter que sur vous-même. Je vous rappelle donc les règles élémentaires pour éviter de se faire piéger :

- Est-ce que j’attends ce mail ? Dans ce cas précis, si l’on n’est pas client de « la facture sur le net », la réponse est « non », même si l’on est par ailleurs client de Orange.

- L’hyperlien que l’on me propose de cliquer semble-il légitime ? Là, il pourrait y avoir un piège : le spammeur aurait pu utiliser une adresse de pages perso orange (blabla.pagesperso-orange.fr) pour héberger le fichier piégé. En l’occurrence, cela n’aurait pas été une bonne idée, Orange ayant la main pour supprimer le fichier en question.

- L’expéditeur est-il bien celui qu’il prétend être ? Là, c’est plus sournois : l’expéditeur s’annonce comme étant orange-ftgroup.com … Est-ce bien lui qui a expédié ce mail ? Réponse dans les entêtes de l’email. Mais aussi… le domaine orange-ftgroup.com appartient-il vraiment au groupe France Telecom ? On ne peut pas se fier au whois du domaine, puisqu’il est déclaratif. Reste uniquement un nslookup pour vérifier qu’il est associé à des IP appartenant au groupe france télecom… Bref, pas à la portée du premier internaute venu

On peut d’ailleurs prédire qu’il va y avoir de plus en plus de phishing utilisant des éléments légitimes pour crédibiliser l’email :

- Utilisation d’un nom de domaine contenant le nom de l’entreprise. Là, il faut compter avec la veille anti-cybersquatting de l’enseigne imitée… et sa réactivité.

- Mais aussi utilisation des outils de signature (SPF, DKIM) prouvant que l’expéditeur est bien le noms de domaine affiché… même si ce nom de domaine n’a aucun lien avec l’enseigne victime du phishing.

Je pense donc que le salut viendra des destinataires eux-même, qui doivent redoubler de vigilance.

Pour cela, tous les acteurs à commencer par le DSI, ont, plus que jamais, un rôle de sensibilisation et de formation auprès des utilisateurs de l’entreprise. On se souvient du scandale du piratage des ordinateurs de Bercy…

A moins que vous voyiez d’autres mesures techniques efficaces ?

[...] de spam et de phishing sur la marché francophone : pour la première fois, nous avons vu des copies de messages (presques) parfaites, et maintenant des messages de notification aussi crédibles que les originaux, sans les fautes [...]