Cybersécurité nucléaire

Stuxnet était la première démonstration grandeur réelle de la possibilité d’attaquer des processus industriels via un logiciel malveillant.

On oublie quelquefois que la cible de Stuxnet était une « INB » (Installation Nucléaire de Base, dans la terminologie française) : la principale (et seule ?) cyberattaque industrielle réussie visait un site nucléaire.

Les acteurs du « nucléaire », et en particulier l’AIEA, ont réagi à cette attaque : cet article décrit les approches de sécurité recommandées depuis peu, et qui ont un intérêt aussi pour les industries non nucléaires.

Comme pour les autres domaines « industriels », il n’y a pas encore de norme de cybersécurité « nucléaire » applicable en Europe et a fortiori en France, mais un projet est en cours (CEI 62645 – cybersécurité des systèmes de contrôle-commande des réacteurs) avec pour objectif une publication en 2013.

(mise à jour 2015) : la norme IEC 62645 a été publiée durant l’été 2014.

Cette future norme, comme le standard NRC 5.71 aux USA, déclinent une approche de défense en couches prônée par l’AIEA.

Il est intéressant de parcourir le document de l’AIEA « Computer security at Nuclear Facilities », librement accessible sur internet, car c’est un document récent, bien conçu, et applicable aux installations industrielles en général.

Les grands principes du document de l’AIEA

L’approche graduée de la cybersécurité

L’AIEA recommande de mettre en place des mesures de sécurité variables selon la criticité des systèmes composant le SI industriel. Dans le domaine nucléaire, il y a une approche classique basée sur la classification des systèmes : systèmes importants pour la sûreté ou non, etc… Pour les environnements industriels, l’approche reste pertinente, mais il faut se munir d’une échelle de criticité, comme celle proposée par l’ISA 99 (une échelle de criticité est proposée en annexe d’ISA 99.02.01). (note 2015 : la série de normes ISA 99 est à présent publiée par l’IEC sous la référence 62443, avec donc par exemple IEC 62443.2.1 qui est d’ailleurs en cours de révision)

Classification des systèmes des installations nucléaires selon l’AIEA

Classification des systèmes des installations nucléaires selon l’AIEA

Pour fixer les idées, dans une centrale nucléaire, les systèmes de pilotage des turbines ne sont pas importants pour la sûreté, par contre le système de sécurité qui fait « tomber les barres » pour arrêter la réaction sont parmi les plus critiques.

Le découpage en zones

Un autre point commun entre l’approche AIEA et celle de l’ISA est la notion de « zones », définie comme le regroupement physique et logique de systèmes de même criticité, que l’on va donc protéger et administrer avec des moyens communs.

L’ISA recommande de permettre des flux de données (physiques – clés USB etc… et logiques – réseaux et bus) sans contrôle au sein d’une zone, mais d’établir une surveillance forte et un filtrage entre zones. ISA appelle « conduits » ces liaisons entre zones.

L’AIEA ici a une approche plus structurée quant au filtrage et liaisons autorisées entre zones, en définissant une défense structurée en « couches », détaillée ci-dessous.

A noter que l’ISA et l’AIEA omettent de proposer une méthode pratique pour définir ces zones, à partir d’un schéma d’architecture par exemple. ISA 99.03.02 (en cours de définition) donnera un certain nombre de règles que doivent respecter les zones, mais ne donne pas de recette pour construire ces zones. Aujourd’hui en pratique, il faut de l’expérience et un peu de « recuit simulé », c’est à dire procéder par tâtonnements successifs, pour faire un découpage en zones efficaces, mais on y arrive !

La défense en « couches »

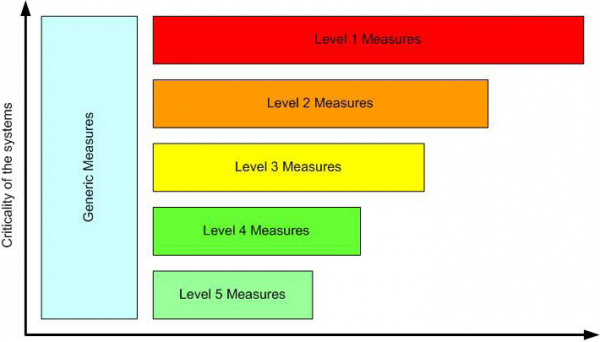

L’AIEA recommande de définir un certain nombre de degrés de sécurité, sur le modèle de l’exemple ci-dessous avec 5 degrés. Le nombre de degrés, et les règles précises de sécurité entre degrés, est à définir en fonction des besoins de chaque installation, mais l’AIEA formule tout de même un certain nombre de règles.

Ce que dit l’AIEA :

- la criticité, et donc le niveau de sécurité applicable, dépend a priori de la classification des systèmes (importants pour la sûreté ou non etc…),

- il est cependant recommandé de faire une vraie analyse de risques (au sens cybersécurité – par exemple en utilisant l’approche EBIOS d’ailleurs référencée dans le document AIEA),

- les mesures de sécurité sont évidemment croissantes avec la criticité (plus c’est rouge, plus cela doit être sécurisé). Par exemple toute modification (paramètre ou code d’automate) au degré 1 doit faire l’objet d’une double validation par deux personnes physiques et présentes. On voit que les mesures ne sont pas nécessairement « techniques »…

- les flux entre degrés sont sévèrement contrôlés comme indiqué ci-dessous.

Règles de flux entre degrés :

- une règle générique : les transferts entre flux se font toujours à l’initiative du degré le plus critique. En pratique cela veut dire qu’une connexion TCP entre les degré 4 et 5 par exemple, est toujours établie par le degré 4. En cas de connexion série (ou bus) le maître est au degré 4…

- une deuxième règle générique : on ne peut établir un flux qu’entre deux degrés voisins (i.e. jamais directement entre degrés 2 et 4 par exemple),

- des règles spécifiques pour les degrés les plus critiques : les flux de données entre degrés 2 et 3 se font unidirectionnellement (de degré 2 à 3 uniquement), et encore plus contraignant, aucun signal numérique ne doit entrer au degré 1 !

Conséquences des règles de flux :

Certaines règles nécessitent des équipements plus complexes que de simples pare-feux réseau : la mise en œuvre de la règle entre degrés 2 et 3 (données unidirectionnelles) nécessite des pare-feux applicatifs – les pare-feux standards permettent de contrôler le « sens » de connexion TCP mais pas le sens de transfert des données. Certains produits ont été conçus pour ces besoins de sécurisation et sont déjà disponibles sur le marché (par exemple les pare-feux protocole modbus TCP de Tofino).

Entre degré 1 et 2, il faut utiliser des produits spécifiques appelés « data diodes », qui sont disponibles auprès de nombreux fournisseurs dès à présent (Fox, Vado Waterfall…) Il s’agit d’utiliser un mécanisme impossible à pirater car reposant sur un principe physique : par exemple une seule fibre optique (au lieu d’une paire) assurant que les données ne passent que dans un sens, sans signal de retour…

Il y a évidemment un soucis avec ces règles car il faut bien pouvoir faire passer des informations vers les degrés les plus critiques (besoin de mises à jour des logiciels et des paramètres pour les systèmes de sûreté, actions d’urgence, commandes « permissives » pour autoriser des actions…). L’AIEA propose deux solutions pour cela :

- des exceptions « en nombre limité et contrôlées » (sic) pour autoriser certains flux, mais en prenant toutes les précautions nécessaires,

- l’utilisation de médias amovibles (clés USB), ce qui peut semble étonnant (vu qu’il s’agit de vecteurs de virus !), mais qu’il est possible d’utiliser de manière sécurisée moyennant des mesures techniques et des procédures adaptées.

Conclusion

Les approches pour les installations nucléaires sont intéressantes, avec pour premier mérite celui d’exister !

A cette date (fin 2012) on peut cependant noter deux soucis quant à leur mise en œuvre :

- pour les installations nucléaires, tant qu’il n’y a pas encore de norme, il est difficile de savoir quelles seront exactement les règles applicables, et quelle sera l’interprétation de l’ASN en France – les principaux acteurs prennent cependant déjà les devants. L’IEC 62645 devrait être votée en 2013, l’approche beaucoup trop « sûreté » et pas assez cybersécurité (avis personnel et partagé avec d’autres professionnels) – du fait sans doute de contributeurs qui viennent tous de la sûreté nucléaire…

- pour les installations industrielles : la mise en œuvre des principes AIEA peut être très contraignante si elles sont appliquées sans le recul nécessaire. En particulier les règles de flux posent problème si on a un SCADA dans une supervision en degré 4 et des automates en degré 3 (par exemple) – il faut donc une approche adaptée prenant en compte les exigences opérationnelles…

(mise à jour début 2015 : la situation n’a globalement guère évolué malgré la publication de la norme IEC 62645, pas encore adoptée dans les cahiers des charges des électriciens. Depuis des normes nationales ont en effet paru, en Angleterre, au Canada, en Allemagne – avec des approches proches mais différentes dans les détails – nombre de degrés etc… Pire : il arrive que les fournisseurs du secteur nucléaire reçoivent avec les cahiers des charges de systèmes de contrôle-commande des exigences de cybersécurité venant de l’informatique de gestion, par exemple les 40 règles d’hygiène de l’ANSSI, très bien par ailleurs, mais pas vraiment adaptées…)

Enfin à noter que l’AIEA met l’accent avant tout sur les mesures organisationnelles (mise en place d’un système de management de la sécurité), et de la formation à la sécurité de l’ensemble du personnel. La formation / sensibilisation est de loin l’approche avec le meilleur « retour sur investissement », mais souvent négligée au profit des mesures techniques – une difficulté étant de trouver des formateurs de qualité pour intéresser, et non rebuter, les employés.

On constate trop souvent que la sécurisation démarre rapidement sur les aspects techniques (affaire de quelques spécialistes), et que les aspects organisationnels/humains sont à la traine (nécessité d’impliquer le management, et des acteurs RHs et achats très éloignés du sujet cybersécurité). Il faut donc mettre, comme le recommande l’AIEA, un accent particulier et une priorité sur les aspects non techniques, plus difficiles à faire avancer…

Bonjour,

L’approche inclut à ce jour (10/2013) une bonne partie de l’approche de la 27000. Il faut que la sûreté reste prioritaire dans les choix de conception et de mise en oeuvre. On peut se permettre d’avoir une sécurité déportée de l’informatique vers le physique mais on ne peut pas se permettre la dégradation des fonctions de sûreté pour élever le niveau de sécurité. Chaque fois que la conception d’un système informatisé participant à la sûreté des installations se heurtera à la nécessité d’assurer la sécurité, cette dernière devra être implémentée sans nuire aux performances du système. Si cela est impossible, alors d’autres mesures devront être prises. Ex. : plus un système est critique, plus il faut le sécuriser : lorsque l’opérateur doit réaliser une opération, il faut qu’il s’identifie. Même si le système d’authentification est défaillant, il faut que l’opérateur puisse se connecter dans des délais résonnables. La robustesse de l’authentificateur nécessitera de le simplifier et de le redonder avec un moyen de bypass : compensation : audit des personnes (enquêtes approfondies des autorité et de l’exploitant) et sanctuarisation de la salle de commande (s’assurer que seules les personnes fiables y accèdent).

Cordialement.