Un plan stratégique décennal pour sécuriser la fourniture énergétique

« En 2020, l’ensemble des infrastructures énergétiques seront conçues, construites, opérées et maintenues pour être capables de résister à des cyberincidents, en assurant la continuité de leurs fonctions critiques »

Le gouvernement annonce un plan stratégique sur 10 ans, avec pour objectif de protéger l’approvisionnement énergétique du pays, et pour moyens le développement de moyens de défense et de résilience en cas de cyberincident.

Bien sûr, il s’agit du gouvernement états-unien, et plus particulièrement du DOE – Departement of Energy. Cet article présente ce tout nouveau plan stratégique, publié ce mois de septembre 2011.

Un plan stratégique sur 10 ans

Le DOE américain a donc élaboré un plan stratégique, avec trois échéances et cinq lignes directrices, faisant office de recommandation (i.e. pas de norme contraignante) pour les acteurs publics de l’énergie. Cette ‘roadmap’ définit un certain nombre d’attentes, permettant à l’industrie de démarrer des actions, et sera sans doute dans les prochaines années traduite en exigences plus concrètes au fur et à mesure que les différents organismes gagnent en compétence. Précisons bien que cette stratégie s’applique à l’industrie en général, et donc à tous les organismes fédéraux, ‘departments’, ‘national labs’, et ‘corporations’. Il ne s’agit pas directement de règles à mettre en œuvre individuellement au sein des installations.

L’approche, consistant à fixer des axes stratégiques sur 3 horizons (court, moyen et long terme), parait très pertinente: donner un tel horizon permet aux organisations de commencer à justifier des budgets et actions, et aux sociétés de conseil et organismes de formation de se préparer à y répondre, sachant que ces axes stratégiques vont se transformer au fur et à mesure en normes, comme le DOE en a déjà édictées pour l’industrie nucléaire par exemple DOE 805-x et NEI 08-x.

Dans le document du DOE, disponible ici, on trouve une analyse stratégique brillante dans l’exhibit E.1 en page 5, avec le détail des objectifs sur les trois termes, et surtout une mise en évidence des obstacles à franchir. Le dernier en particulier, et non des moindres, est « l’incertitude de l’environnement normatif en cybersécurité industrielle », qui est je crois un frein ressenti par la plupart des acteurs industriels, et pas seulement aux Etats-unis.

C’est donc différent de la norme contraignante NERC CIP, qui s’applique avec force de loi aux seules installations de production ou de transport d’électricité à partir de 1500MW de puissance, présentée dans un précédent article. En effet, ce nouveau document stratégique inclut non seulement l’énergie électrique, mais également pétrole et gaz, et donc les industries de process correspondantes. Le plan stratégique concerne l’indsutrie dans son ensemble, et non pas des acteurs en particulier. Cependant, les points clés (déclinés sur 5 axes) correspondent assez bien aux chapitres détaillés de la norme CIP.

La vision, les 5 axes et les 3 échéances

La vision est clairement exprimée ainsi, d’abord en V.O., ensuite j’en propose une traduction :

‘By 2020, resilient energy delivery systems are designed, installed, operated, and maintained to survive a cyber incident while sustaining critical functions.’

soit : « En 2020, l’ensemble des infrastructures énergétiques seront conçues, construites, opérées et maintenues pour être capables de résister à des cyberincidents, en assurant la continuité de leurs fonctions critiques ».

La stratégie consiste à développer des actions sur cinq axes au niveau de l’industrie, avec pour but d’atteindre la maturité dans les 10 ans. Cependant (voir plus bas) des documents de support sont également fournis pour supporter les efforts (un peu comme NERC CIP s’appuie sur les référentiels NIST et ISO).

Les cinq axes stratégiques sont :

- développement d’une culture de la sécurité

- évaluation des risques, mise en place d’une veille sur les failles, les menaces, et les réponses possibles

- mise en œuvre de mesures de réduction des risques sur les nouvelles installations, et mise à jour des installations existantes

- développement de procédures de détection d’intrusion, de gestion des incidents, et d’une capacité à analyser et apprendre des incidents passés

- rendre durables et assurer le progrès continu du niveau de sécurité, via une collaboration entre les acteurs

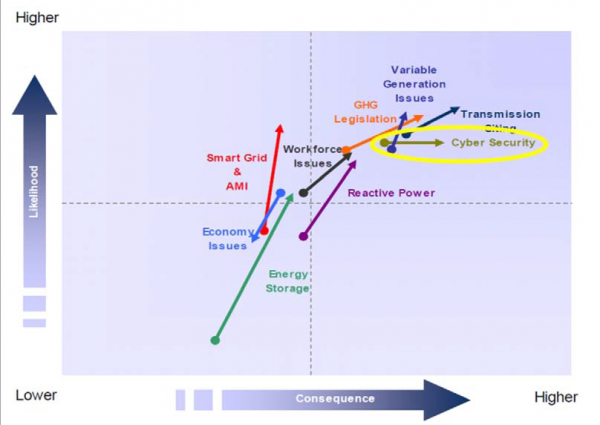

La motivation de lancer ce plan stratégique est expliquée par le fait que la cybersécurité est considérée comme l’un des problèmes majeurs auxquels l’industrie va devoir faire face dans les prochaines années, comme l’explicite ce schéma tiré du document du DOE :

Les trois échéances du plan stratégique

Pour chacun des cinq axes, des objectifs sont indiqués pour trois échéances : court, moyen et long termes. Pour illustrer cela, voici quelques exemples :

- court terme (2013)

- ex. sur l’axe ‘culture de sécurité’ : développement par l’industrie de moyens de sensibilisation et de formation des personnels au développement sécurisé

- ex sur l’axe ‘gestion des incidents’ : existence d’outils commerciaux d’aide à la décision

- moyen terme (2017)

- ex sur l’axe ‘mesures de protection’ : existence de protocoles sécurisés M2M interopérables entre tous les équipements

- ex sur l’axe ‘durable’ : les organismes subventionnés deviennent économiquement autonomes

- long terme (2020)

- ex sur l’axe ‘culture’ : augmentation significative de nombre de personnes compétentes en cybersécurité et systèmes industriels

- ex sur l’axe ‘gestion des risques’ : outils partagés de surveillance et de gestion des risques pour l’ensemble de l’industrie

Conclusion

Globalement ce plan stratégique est intéressant déjà parce qu’il a le mérite d’exister (ANSSI réveille-toi). Cependant, alors que la confusion en termes de normes et référentiels de cybersécurité est initialement identifiée comme un frein, ce plan n’y apporte aucune réponse. Au contraire, l’annexe B liste sur des pages les « efforts » réalisés, c’est à dire en réalité une longue liste des référentiels et documents disponibles (liste intéressante et très complète au demeurant !), mais qui montre à quel point la situation est confuse. Il est curieux dès lors qu’il n’y ait, dans les axes stratégiques, aucun objectif (quel que soit l’échéance) pour simplifier et regrouper un peu les approches de cybersécurité, sans parler de les rapprocher avec les disciplines de la qualité et de la gestion des risques « générales » de l’industrie.