Quelques sujets de débat…

VLAN, diode, air-gap, anti-virus, patch : ces solutions sont-elles utiles, indispensables, ou au contraire peu adaptées pour sécuriser un SI industriel ?

VLAN, diode, air-gap, anti-virus, patch : ces solutions sont-elles utiles, indispensables, ou au contraire peu adaptées pour sécuriser un SI industriel ?

Ce sont des questions qui se posent naturellement aussi bien pour un site existant ainsi que pour un nouveau projet, et pour lesquelles les réponses varient selon les experts.

Ces mini-débats sont une forme de continuation de l’article « architecture » du dossier « sécurité industrielle » figurant dans le MISC N°74. A noter donc que le contexte y est posé, donc n’hésitez pas à vous le procurer : le dossier avec quatre articles approfondis sur divers aspects de la cybersécurité industrielle vaut le coup.

Air-gap : isoler des systèmes pour en assurer la sécurité ?

Il y a une croyance qui persiste : « si les systèmes sont vraiment isolés, ils sont protégés » (car on ne peut pas attaquer ce qu’on ne peut pas atteindre).

La découverte d’un virus informatique dans la station spatiale internationale a porté un rude coup à ce principe (il parait qu’ils sont passés de Windows à Linux là-haut depuis !).

L’avantage de l’air-gap est qu’une attaque à distance semble impossible. Mais en réalité un système n’est jamais vraiment isolé : des mises à jour de logiciels ou des accès pour la maintenance sont quelquefois nécessaires (et les astronautes transportent leurs photos de famille sur des clés USB…)

Or il est difficile d’appliquer des mises à jour de sécurité sans réseau, ce qui amplifie la vulnérabilité des zones isolées : un peu comme un enfant bulle qui est à l’abri des virus mais succombera au premier venu.

On peut donc préférer connecter les zones isolées (de manière sécurisée) et interdire les media amovibles, pour permettre une supervision efficace, les mises à jour et le transfert sécurisé des données.

Cependant si le système n’est vraiment jamais accédé, ni pour maintenance, ni pour configuration, cela se défend de le laisser isolé dans son coin, en n’oubliant pas sa vulnérabilité le jour où quelqu’un aura l’idée de le connecter…

Interconnecter le SI de production et le SI de gestion ?

Il y a déjà un article sur le sujet sur ce blog depuis… plusieurs années ! Il est toujours d’actualité et donc vous pouvez y jeter un œil. Par contre il y a aujourd’hui des arguments supplémentaires en faveur de l’interconnexion :

- la possibilité de mettre à jour patchs et anti-virus automatiquement, ou au moins, plus facilement,

- la possibilité de connecter le réseau industriel à un SOC centralisé (remonter des alertes de sécurité).

La conclusion reste cependant la même qu’à l’époque : l’interconnexion des SI de gestion et industriel est risquée et pour que ce risque soit maîtrisé il faut du personnel compétent en sécurité et des moyens – ce qui est rarement le cas en général en environnement industriel.

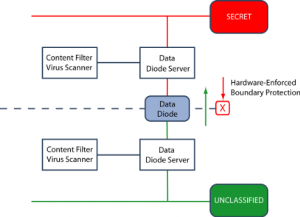

Est-ce bien raisonnable d’installer une « data diode » ?

Une data-diode est un système qui par construction physique assure que les informations ne circulent que dans un sens, car les signaux numériques sous-jacents ne circulent que dans ce sens. Plusieurs modèles utilisent une fibre optique unique sans canal de retour, avec d’un côté une LED et de l’autre un capteur photosensible : impossible de faire transiter de l’information dans l’autre sens.

Les produits « data-diodes » intègrent la diode elle-même et des serveurs de part et d’autre permettant de proposer des services TCP standards (ex : SMTP) et faire transiter les données par des protocoles adaptés dans la diode (souvent tout simplement UDP).

Malgré un marché encore balbutiant, on trouve tout un panel de constructeurs sur le sujet, y compris européen (Fox It) et plusieurs israëliens (Vado, Watterfall). Il y a même une page web dédiée qui propose des comparaisons et des ordres de grandeur de prix !

On peut aujourd’hui être dubitatif sur l’intérêt des data-diodes, car outre leur prix, d’un ordre de grandeur supérieur aux pare-feux, il faut souvent adapter plusieurs systèmes pour les exploiter réellement. Et à l’arrivée la solution est contraignante : on constitue des « semi air-gaps », c’est à dire des zones à moitié isolées plus difficiles à exploiter et à maintenir.

De plus qui dit contraintes opérationnelles dit solutions de contournement : au mieux on retrouve des médias amovibles pour faire circuler les données dans l’autre sens (pour paramétrage par exemple), au pire une liaison réseau temporaire quand nécessaire. Or l’intérêt d’une diode c’est d’avoir une certitude absolue…

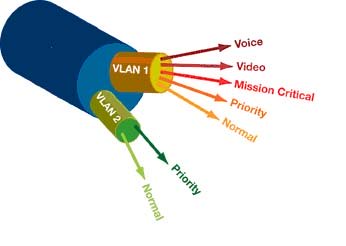

Est-ce efficace de segmenter par VLAN ?

Reconfigurer le réseau pour créer une segmentation qui n’existait pas consiste en principe à tirer des câbles et à rajouter des équipements. Cela peut signifier dupliquer du câblage réseau si les différents équipements sont physiquement mélangés.

Une alternative est de créer des réseaux virtuels (VLAN), utilisant la même infrastructure, avec une séparation logique des flux. Les avantages sont évidents : on garde les câbles tels quels. Et on a bien deux sous-réseaux qui ne peuvent pas interagir, sauf via un routeur/pare-feu qui sera un composant de sécurité bien utile à rajouter… A noter que l’objectif initial des VLAN étaient de séparer les types de trafic pour pouvoir les gérer avec des « Qualité de Service » (QoS) différents :

Il y a des inconvénients aux VLANs : la bande passante utilisée augmente (quand on met en place des VLANs sur une infrastructure existante du fait d’aller-retours supplémentaires) et la sécurité n’est en théorie pas aussi assurée qu’avec des réseaux distincts : des attaques inter-VLAN sont censées être possibles.

En pratique, on peut se prémunir de ces risques au prix d’un supplément de configuration sur les commutateurs, ou via mise en place d’une authentification 802.1x. Et une vraie communication bidirectionnelle entre VLANs par attaque informatique reste à démontrer. Du côté des experts on entend deux sons de cloche :

- les VLANs aujourd’hui sont aussi « secure » que des réseau physiques distincts, s’il n’y a pas d’erreur de configuration,

- on ne peut pas faire reposer la sécurité sur les VLAN, l’argument clé (mais discutable) est que cela n’a pas été conçu pour ça. Car on peut citer d’autres exemples : le câble USB n’a pas été conçu pour charger les téléphones portables pourtant ça sert essentiellement à ça, idem pour l’éjection des CD et cartes uSIM grâce aux trombones !

L’option VLAN reste donc possible, même si pour des raisons de sûreté et de performance, en plus d’hypothétiques raisons de sécurité, on préférera toujours des câbles séparés si c’est possible.

Les anti-virus servent-ils encore à quelque chose ?

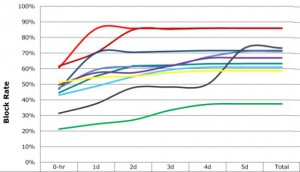

Des statistiques déjà anciennes (2010) établis par NSS labs démontraient que les anti-virus ne détectaient « que » 85% des virus, et ceci évidemment après plusieurs jours après découverte (soit éventuellement des semaines après mise en circulation) :

Taux de détection de virus par différents produit en fonction du temps en jours après découverte (NSS labs 2010)

Des études plus récentes confirment et aggravent le constat :

- la détection par signature n’a plus aucune efficacité et devrait être abandonnée, et les méthodes « comportementales », gourmandes en ressources, ne permettent pas de les remplacer efficacement,

- NSS labs a refait le même type de test que ce graphique et le taux moyen de détection baisse de 85% à 70%.

Le premier article sur le blog « Krebs on security » s’intitule en anglais « Les anti-virus sont de mauvais substituts aux bon sens », suggérant qu’il est préférable de former les gens (et opérateurs en production) aux bons comportements (clés USB etc…) que de s’embêter à déployer des solutions inefficaces d’anti-virus en production, avec tous les problèmes de mises à jour de signatures (si on ne les met pas à jour ça ne sert vraiment à plus rien du tout).

Cependant, certains retours d’expérience montrent que les formations et sensibilisation « grand public opérateurs » sont également inefficaces (les gens ramassent toujours autant les clés USB sur les parking un an après une formation sur le sujet, étude des Idaho Nat. Labs présentées à la conférence ARC en 2010).

Enfin, les virus trouvés sur les sites industriels (vous pouvez prétendre que cela n’arrive pas chez vous bien sûr, mais on constate au contraire que c’est très courant… chez les autres !) sont souvent assez basiques, les versions du moment, voire des modèles un peu anciens (par exemple inclus dans des vieux bons jeux type Battle Chess qu’on peut installer sur les vieux PC de supervision locale…). Ces virus sont en général inoffensifs pour les procédés industriels, au pire ils prennent un peu de temps CPU et bande passante réseau.

Mais comme ils sont communs et donc connus des anti-virus, mettre en place des anti-virus au moins sur certains systèmes, histoire d’au moins détecter leur présence, fait du sens également.

Bref il reste au moins un intérêt aux anti-virus : la pédagogie, pour démontrer que cela arrive. Et si personne n’ose vraiment s’en passer, on peut sans doute éviter de dépenser des sommes considérables à en installer partout avec des mises à jours compliquées…

Faut-il faire des tests de vulnérabilité ou d’intrusion sur réseaux industriels ?

Recommandés dans certains documents (dont dans les bonnes pratiques ANSSI), vilipendés dans d’autres (NIST 800-82 avec exemples à l’appui), les tests de vulnérabilité (avec un outil type nessus) ou d’intrusion (par des professionnels) restent incontournables pour se faire une idée « réelle » de la vulnérabilité d’un SI, et de l’efficacité du cloisonnement si on a mis en place une segmentation en zones.

Il faut peser le bénéfice et le risque, l’idéal est d’attendre des périodes d’arrêt de production pour de telles activités, ce qui permet accessoirement de mettre à jour les équipements suivant les failles détectées. Dans certains cas on montera un réseau représentatif des équipements de production pour faire des tests de « pré-prod » comme pour les SI standards.

Idéalement on peut également les réaliser en phase de recette (les clients devraient l’exiger). Par contre pour les installations complexes et sensibles – là où cela se justifie le plus – on peut se poser la question. Une chose cependant ne fait pas débat : il faut faire réaliser le travail par des professionnels (notamment les encadrants des pen-testeurs), qui connaissent les systèmes industriels !

Avis, commentaire, retour d’expérience ?

Dans les exemples ci-dessus différents points de vue sont présentés mais avec un biais qui transparait… Vous avez sans doute aussi une préférence : n’hésitez pas à les partager que vous ayez un avis, ou mieux, un retour d’expérience à partager !