Le social engineering illustré

A l’ère du Cloud, de l’argent dématérialisé, des réseaux sociaux en lignes, il est amusant de voir que le meilleur moyen d’intrusion reste… le social engineering.

A l’ère du Cloud, de l’argent dématérialisé, des réseaux sociaux en lignes, il est amusant de voir que le meilleur moyen d’intrusion reste… le social engineering.

C’est amusant, parce que cette technique a reçu une forte publicité avec l’arrestation de Kevin Mitnick. Une technique qu’il a peaufinée depuis l’age de 12 ans, en … 1975. Et puis elle est tombée en désuétude. Même si, de temps en temps, un expert en sécurité nous rappelle comme il est facile de se faire passer pour quelqu’un que l’on n’est pas.

Cette fois, c’est le journaliste du magazine web Wired.com qui nous offre, avec beaucoup d’humilité, le récit complet de la destruction de l’ensemble de sa vie numérique: iPhone, iPad, MacBook, GooglePlus, … tous ont été vidés en l’espace de quelques minutes. Y compris les photos des premiers pas de sa fille. Y compris les sauvegardes soigneusement effectuées quotidiennement. Y compris les archives dans le « iCloud ». Dans un article de 4 pages, Mat Honan détaille la méthode utilisée par le hacker pour parvenir à ses fins. A chaque étape, il y a des conclusions pour chacun d’entre nous.

Reprenons pas à pas la démarche du hacker, telle que la victime a pu l’analyser, à postériori, parfois avec l’aide du hacker lui-même!

Le social engineering

Mais auparavant, un petit rappel sur ce qu’est le « social engineering »: c’est une technique qui consiste à obtenir un accès ou une information sans y être légitimement autorisé. Dans la vie civile, les techniques les plus classiques sont de se présenter dans une entreprise avec un « ordre de mission » pour mettre à jour l’antivirus sur le poste de l’assistante, par exemple. Au lieu de cela, le hacker va installer un logiciel espion de type Cheval de Troie qui va capturer tous les mots de passe saisis.

L’accès à des informations confidentielles peut également être obtenu à distance, par exemple en se faisant passer pour le support technique. Ou bien, à l’inverse, en appelant le support technique en se faisant passer pour une personne avec certaines habilitations.

Collecte d’informations sur la victime

Une fois la victime (la cible) identifiée, il est souvent facile de trouver énormément d’informations la concernant:

- Son adresse email (affichée sur un CV, une page web, un forum, ou dans le whois de son nom de domaine si elle en possède un)

- Son adresse personnelle (disponibles dans son CV, l’annuaire téléphonique, le whois de son nom de domaine, des sites comme 123people.com, …)

- Des informations plus personnelles, comme le nom de ses animaux de companie, de ses enfants, sa couleur préférée… autant de réponses à des questions de contrôle de sécurité « renforcée »

Cette étape est essentielle, c’est elle qui permet au hacker d’augmenter ses chances de réussite lors de la phase de social engineering à proprement parler.

Mais avant, il faut savoir à qui demander le mot de passe. Là, un jeu de piste commence. Point de départ: l’adresse email mhonan@gmail.com.

Attaque du compte gmail

Une fois l’adresse email de sa victime trouvée, le hacker a simplement utilisé le lien « j’ai perdu mon mot de passe » depuis gmail.com. Là, gmail a proposé d’envoyer un lien de récupération de mot de passe à l’adresse email secondaire du compte, partiellement masquée (m*****n@me.com), mais le nom de domaine permet de voir que l’adresse email est gérée par Apple (domaine @me.com).

Note: Depuis la publication des détails de cette attaque, Google semble avoir réduit le nombre de caractères affichés.

Le hacker va désormais se concentrer sur l’accès au compte email secondaire, géré par Apple. Pour obtenir un nouveau mot de passe en se faisant passer pour Mat Honan auprès de la hotline Apple, le hacker a besoin de 3 informations:

- Adresse email : c’est facile, qu’est-ce qui commence par m, finit par n … ? (réponse: mathonan@)

- Adresse de facturation: c’est facile (en l’occurrence, elle a été trouvée dans le whois du site personnel)

- 4 derniers chiffres de la carte bancaire: c’est pas si difficile que cela… comme nous allons le voir

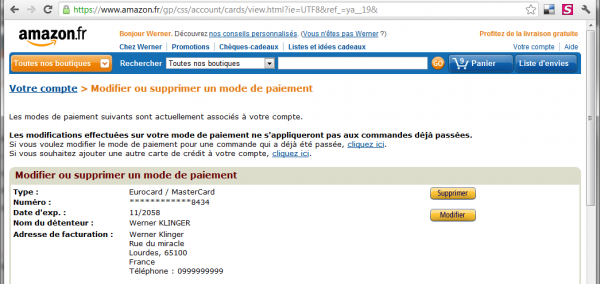

Pour cette dernière information, le hacker va cibler le compte client Amazon de sa victime: les 4 derniers chiffres de sa carte bancaire figurent dans son interface client…

Comment voler un compte Amazon en 3 étapes

La méthode employée par le hacker se déroule en 3 étapes, toutes à base de social engineering: se faire passer pour Mat Honan.

Après avoir obtenu un numéro de carte bancaire valide (volée, ou tout simplement généré), il appelle la hotline Amazon, en leur demandant de bien vouloir ajouter une nouvelle carte bancaire à « son » compte Amazon. Il « prouve » qu’il est bien Mat Honan en déclinant son identité, son adresse email, son adresse de facturation.

Il rappelle ensuite la hotline, pour dire cette fois qu’il n’a plus accès à son adresse email. Il prouve son identité en fournissant… le numéro de carte bancaire qu’il vient de faire ajouter !

Il ne lui reste plus qu’à suivre la procédure Web pour « récupérer » son mot de passe, le modifier et accéder à l’espace « mon compte » de Mat Honan.

- Vue du compte amazon et des moyens de paiement

Accès direct au compte iCloud

Il ne reste plus au hacker qu’à appeler la hotline Apple, pour demander une remise à zéro de son mot de passe. Munis de l’adresse email, l’adresse postale, et des 4 derniers chiffres de la carte bancaire de sa victime, le hacker n’aura aucune difficulté à obtenir gain de cause.

A partir de là, il doit faire vite:

- désactiver et effacer à distance le smartphone iPhone… une procédure conçue pour protéger ses données personnes dans le cas où l’iPhone est égaré ou volé

- Désactiver et effacer à distance l’iPad, pour éliminer tout moyen de contrôle à iCloud

- Désactiver et effacer à distance l’ordinateur MacBook de sa victime, pour la même raison

Le hacker est désormais tranquille pour quelques minutes au moins. Il peut donc sereinement utiliser la procédure gmail.com pour recevoir un nouveau mot de passe sur l’adresse email secondaire @me.com, désormais entre les mains du hacker.

A cet instant, le hacker est parvenu à ses fins: prendre le contrôle du compte Gmail.

Après avoir immédiatement modifié le mot de passe Gmail, le hacker va demander la réinitialisation du mot de passe sur tous les services qui l’intéressent. Cela pourrait être Facebook (pour tromper tous les contacts de l’auteur, en profitant de sa crédibilité numérique pour détruire d’autres vies numériques), tumblr, twitter…

En l’occurrence, le hacker s’intéressait au compte twitter de Mat Honan. Ultérieurement, il indiquera avoir ciblé Mat Honan uniquement par ce qu’il trouvait son compte twitter en seulement trois caractères (@mat) « sympa »…

Le journaliste a ainsi perdu plus d’une année de données, de photos personnelles, des heures de stress parce que son compte twitter faisait envie à un hacker qui passait par là…

Les 3 erreurs fatales

Il en convient lui-même, le journaliste a commis plusieurs erreurs… que nous pourrions tous avoir commises.

![]() Utiliser une adresse email publique pour gérer ses comptes privés. Si vos emails clés sont stockés dans votre compte Gmail, cette adresse devrait rester secrète. Il existe suffisamment de solutions (même gratuites) pour disposer d’une adresse publique différente.

Utiliser une adresse email publique pour gérer ses comptes privés. Si vos emails clés sont stockés dans votre compte Gmail, cette adresse devrait rester secrète. Il existe suffisamment de solutions (même gratuites) pour disposer d’une adresse publique différente.

![]() Utiliser la même adresse email pour gérer ses différents comptes. Là encore, il est possible d’associer des adresses email différentes pour chaque compte utilisateur. Vous pouvez même adopter la technique de @martin1975 : créer une adresse email par compte utilisateur au format [nom_du_site]-[chaine_aleatoire]@votredomaine.fr : aucune chance qu’un hacker puisse deviner votre adresse, et si vous recevez du spam à cette adresse, vous saurez d’où vient la fuite…

Utiliser la même adresse email pour gérer ses différents comptes. Là encore, il est possible d’associer des adresses email différentes pour chaque compte utilisateur. Vous pouvez même adopter la technique de @martin1975 : créer une adresse email par compte utilisateur au format [nom_du_site]-[chaine_aleatoire]@votredomaine.fr : aucune chance qu’un hacker puisse deviner votre adresse, et si vous recevez du spam à cette adresse, vous saurez d’où vient la fuite…

![]() Sauvegarder ses données sur le même type de médias. Lorsque l’on parle de stratégie de sauvegarde de données, on en vient toujours à 3 règles, que nous appelons la règle des 3D: Dupliquer les données (en avoir au moins une copie), Délocaliser la sauvegarde (dans un autre lieu physique) et Diversifier les supports de sauvegarde (disque dur, DVD-ROM, cassettes DAT,…)

Sauvegarder ses données sur le même type de médias. Lorsque l’on parle de stratégie de sauvegarde de données, on en vient toujours à 3 règles, que nous appelons la règle des 3D: Dupliquer les données (en avoir au moins une copie), Délocaliser la sauvegarde (dans un autre lieu physique) et Diversifier les supports de sauvegarde (disque dur, DVD-ROM, cassettes DAT,…)

Remercions le journaliste Mat Honan d’avoir su partager sa mésaventure avec autant d’humour et d’humilité. Il peut quand à lui remercier le hacker, qui voulait « juste s’amuser ». Et n’oublions pas que nous n’aurons pas sa chance: Apple a pris en charge son MacBook pour tenter une récupération de ses données, Gmail a restauré son compte email sous quelques jours, Twitter lui a redonné les clés de son compte @mat …

Tags: amazon, apple, gmail, sécurité, social engineering